Viele KMU beschaffen ihre IT noch punktuell: Projekt abgeschlossen, Produkt gekauft – bis später Folgekosten, Vertragsfallen oder Sicherheitslücken sichtbar werden. Aus Sicht des IT-Beraters ist die Empfehlung hingegen, den Einkauf konsequent als schlanken, wiederholbaren Prozess aufzusetzen: klare Use-Cases und messbare Anforderungen, einheitliche Angebotsraster mit Bewertungsmatrix, frühzeitige TCO-Betrachtung (Total Cost of Ownership) inklusive Exit-Kosten sowie Security-/Compliance-Vorgaben, die vertraglich sauber geregelt sind. Die Checkliste, Matrix und praxisnahen Tipps in diesem Beitrag zeigen, wie man Angebote vergleichbar machen, Verträge absichern und Betriebskostentreiber kontrollieren kann. So wird IT-Beschaffung zur wiederholbaren Disziplin: belastbare Entscheidungen statt Bauchgefühl, kontrollierte Kosten statt Überraschungen – und gelebte Sicherheit von der Anforderung bis zum Exit.

Ausgangslage & typische Stolpersteine im KMU

Ad‑hoc‑Beschaffung folgt oft dem Muster: Bedarf taucht überraschend auf, die Zeit drängt, und der günstigste Preis entscheidet. Im Nachgang zeigt sich, dass Lizenzverträge unklar sind, Integrations- oder Migrationsaufwände unterschätzt wurden und Exit‑ oder Auflösungs-Klauseln fehlen. Hinzu kommen unpräzise Offerten, die Angebote nur schwer vergleichbar machen, sowie versteckte Betriebskosten, die erst im Alltag sichtbar werden. Das Resultat: Budgetüberläufe, Support‑Probleme, Compliance‑Risiken – und frustrierte Anwenderinnen und Anwender.

Fünf Warnsignale für improvisiertes IT‑Procurement

1. nur der Kaufpreis wird verglichen – TCO und Risiken fehlen

2. keine klaren Abnahme- und Erfolgskriterien definiert

3. unklare Lizenzmetrik (Named/Device/Concurrent, Feature‑Tiers)

4. kein Exit‑/Portabilitätsplan, Exportformate unbekannt

5. automatische Verlängerungen ohne Review‑Termin

Zielbild & Leitprinzipien

Empfehlenswert ist, das IT-Bestellwesen konsequent am Business-Value auszurichten: Gestartet werden sollte mit klaren Use Cases und messbaren Outcomes – nicht mit der Produktliste. Security & Compliance by Design müssen von Beginn an verankert und Datenschutz, Datenstandorte, Auftragsbearbeitung (ABV) und Lieferantenrisiken frühzeitig geprüft und vertraglich geregelt sein. Weiter gilt: Standards vor Individuallösungen; Customizing nur dort, wo es klaren Mehrwert stiftet. Anzustreben ist ein schlanker, wiederholbarer Prozess, der skaliert und Ressourcen schont. Und auch der Exit sollte von Anfang an mitgedacht werden: Portabilität, saubere Exportformate, definierte Kündigungsfenster und transparente Ausstiegskosten gehören zwingend in die Vereinbarung.

Leitprinzipien

Business‑Value first: Use Cases und Outcomes vor Produktewahl; Anforderungen sind messbar.

Security & Compliance by Design: Datenschutz, Datenstandort, Auftragsbearbeitung (ABV) und Lieferantenrisiko früh prüfen.

Standard vor Individuallösung: Marktübliches bevorzugen; Customizing bewusst und sparsam.

Einfachheit & Wiederholbarkeit: Schlanker Prozess, der skaliert und Ressourcen schont.

Exit‑Ready: Portabilität, Exportformate, Kündigungsfenster, Ausstiegskosten

Leichtgewichtiges Vorgehensmodell in sechs Phasen

Phase 1 – Bedarf & Kriterien definieren: Stakeholder & Use‑Cases erfassen; Muss-/Kann‑Kriterien funktional und nicht‑funktional priorisieren. Integrationen, Datenklassen, Verfügbarkeitsziele (RTO/RPO), Supportbedarf, Budgetrahmen und Zeitplan festlegen; Erfolgsmessung (KPIs) definieren.

Phase 2 – Markt‑Screening & Shortlist: Über eine Longlist auf drei Anbieter verdichten. Reifegrad, Referenzen, Zertifikate (z. B. ISO 27001, SOC 2), Vertragsklarheit und lokalen Support prüfen.

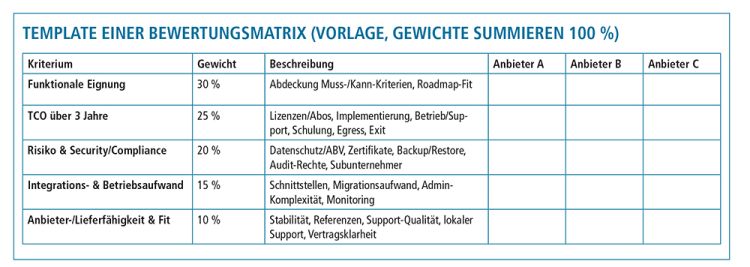

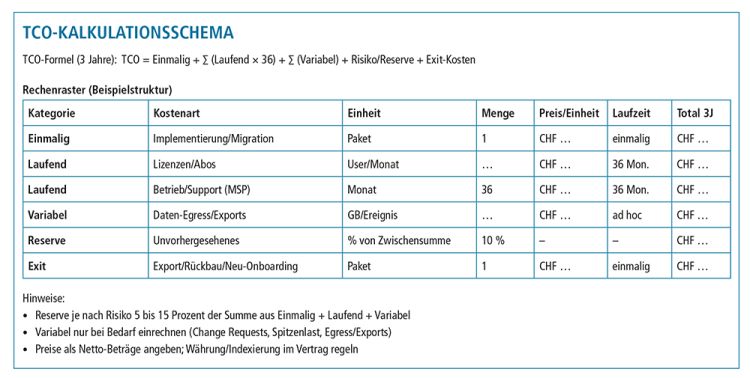

Phase 3 – Bewertungsmatrix & TCO: Kriterien gewichten und systematisch scorieren. TCO berücksichtigen: Lizenzen/Abos, Implementierung, Schulung, Betrieb/Support, Daten‑Egress, Wechsel‑/Exit‑Kosten sowie Währungs‑ und Indexeffekte.

Phase 4 – Pilot/PoC & Due Diligence: Mit Testdaten und klaren Erfolgskriterien evaluieren: Usability, Performance, Support‑Reaktionsfähigkeit. Sicherheitsprüfung inklusive Rollen/Rechte, Protokollierung, Backup/Restore und Nachweise (z. B. Pen‑Tests).

Phase 5 – Vertrag & Verhandlung: SLA/KPIs, Mess‑ und Reportingregeln, Eskalationswege, Lizenzmetrik, True‑up/True‑down, Preisgleitklauseln, Auto‑Renewal und Datenschutz/ABV regeln. Exit und Portabilität vertraglich fixieren: Exportformate, Fristen, Egress‑Gebühren, Löschkonzept.

Phase 6 – Einführung, Abnahme & Supplier‑Governance: Rollout‑Plan, Schulung, Hypercare‑Phase. Abnahmekriterien und Abschlussprotokoll. Quartalsweises Service‑Review (QBR), KPI‑Monitoring, Lizenz‑/Kostentracking sowie Erneuerungs‑/Kündigungskalender.

Beschaffungsmodelle im Überblick

Die Wahl des Beschaffungsmodells beeinflusst die Planbarkeit, die Flexibilität, die Kapitalbindung und die Risikoverteilung. Im KMU‑Kontext bewährt sich oft eine Mischung – zum Beispiel Hardware gemanagt (Opex) und bestimmte Kernsysteme als Subscription (Capex), flankiert durch klare SLAs für Managed Services.

- Kauf (Capex) + Wartung: Hohe Kontrolle, tiefe laufende Kosten, aber geringere Flexibilität und Lifecycle‑Risiken.

- Leasing/Mietkauf: Glättet Capex, dennoch Vertragsbindung und Restwertrisiken der Leasinganbieter beachten.

- Subscription/aaS (Opex): Sehr skalierbar und flexibel; dafür wiederkehrende, permanente Betriebskosten und Prüfung der möglichen Ausstiegskosten.

- SLA & Managed Service: Ergebnisorientierung und Know‑how‑Einkauf; verlangt klare Leistungsdefinition und Governance des Anbieters.

Die richtige Wahl ist jene, die in der Mini-Matrix über alle Kriterien am besten passt – gegebenenfalls als Hybrid, der Planbarkeit sichert, Flexibilität wahrt, Kapital schont, Risiken sinnvoll verlagert und internes Know-how gezielt ergänzt.

Security & Compliance by Design

Wie bereits erwähnt, ist es besonders für Unternehmen und öffentliche Institutionen mit sensiblen Daten oder kritischen Prozessen ratsam, Security & Compliance by Design verbindlich im Beschaffungsprozess zu verankern: Die Rollen müssen nach revDSG (Verantwortlicher/Auftragsbearbeiter) geklärt und Auftragsbearbeitungsverträge (ABV) abgeschlossen werden. Dazu kommt die Definition von technischen und organisatorischen Massnahmen samt Datenklassifizierung, Datenstandorten und transparenter Subunternehmerkette. Betroffenenrechte, Lösch- und Exportprozesse gehören ebenso früh geregelt wie Audit- und Informationsrechte. Auf Lieferantenseite sollten prüfbare Nachweise vorliegen (z. B. ISO 27001, SOC 2/ISAE 3402), ergänzt um klar dokumentierte Incident-Prozesse, Notfall- und Wiederanlaufpläne sowie gelebtes Vulnerability- und Patch-Management.

Häufige Mythen – und was wirklich hilft

Mythos: Der günstigste Preis ist die beste Wahl.

Realität: TCO und Risiko werten höher als der reine Kaufpreis.

Mythos: Cloud spart immer.

Realität: Nutzung, Egress, Support und Wechselkosten realistisch kalkulieren.

Mythos: PoC kostet nur Zeit.

Realität: Ein guter PoC verhindert Fehlinvestitionen und senkt Projektrisiken.

Mythos: SLAs sind egal – wir kennen uns.

Realität: Ohne Messung keine Steuerung; KPIs und Reporting verpflichtend.

Lizenz‑ und Kostensteuerung (SAM light)

Eine wirksame Steuerung beginnt mit Transparenz über Produkte und Lizenzmetriken (User/Device/Concurrent), Feature-Tiers und Laufzeiten. Zu empfehlen ist das Etablieren eines schlanken Lizenz-Lebenszyklus (Join-Move-Leave) mit regelmässigen Rezertifizierungen und Berechtigungsbereinigung – das senkt Kosten und minimiert Audit-Risiken. Vertragsseitig sollten Auto-Renewals, Mindestabnahmen, Downgrade-Sperren sowie Währungs-/Indexklauseln klar geregelt sein. Flankiert werden kann dies mit einem jährlichen Kosten-Nutzen-Review inklusive Rightsizing und einer Renewal-Roadmap.

Wichtig: Lieferanten sollten diese Governance- und Optimierungsleistungen als klar definierte, verrechenbare Services anbieten – inklusive Leistungsumfang (Quartalsreporting, Lizenzbilanz/Compliance-Status, Optimierungsvorschläge), KPIs/SLAs, Rollen/Frequenz sowie transparenten Pauschal- oder Einheitspreisen. So wird Lizenz- und Kostensteuerung institutionalisiert und budgetierbar.

Checklisten & Templates

In zehn Schritten zur fundierten IT‑Beschaffung

1. Interne Stakeholder benennen und Use Cases priorisieren

2. Muss‑/Kann‑Kriterien definieren (inkl. Security/Compliance)

3. TCO‑Schema festlegen

4. Longlist erstellen, Shortlist (drei Anbieter) bilden

5. Bewertungsmatrix mit Gewichten beschliessen (siehe Vorlage Bewertungsmatrix)

6. RFP‑Light versenden – einheitliches Raster für alle potenziellen Anbieter

7. PoC planen und durchführen (klare Erfolgskriterien)

8. Vertrag & SLAs verhandeln

9. Einführung/Trainings planen, Abnahmekriterien definieren

10. Governance aufsetzen: QBR, KPI‑Review, Lizenz‑/Renewal‑Kalender

SLA‑Startpaket (Kern‑KPIs & Klauseln)- Verfügbarkeit (z. B. 99,9 %/Monat) und definierter Messpunkt

- Reaktions‑/Lösungszeiten nach Priorität (P1…P3)

- Change‑/Release‑Management: Vorankündigung & Wartungsfenster

- Backup/Restore: RPO/RTO, Testhäufigkeit, Nachweispflichten

- Security: Patch‑Zyklen, Vulnerability Management, MFA, Protokollierung

- Reporting: Monatliches KPI‑Reporting, QBR‑Review

- Pönalen/Service Credits bei SLA‑Unterschreitung

- Exit/Portabilität: Exportformate, Fristen, Löschbestätigung

Vendor Due Diligence – Nachweisliste- Zertifikate/Berichte (ISO 27001, SOC 2/ISAE 3402), Pen‑Test‑Nachweise

- Datenschutz/ABV inkl. Subunternehmer‑Liste & Datenstandorte

- Support‑/Escalation‑Playbook, Incident‑Prozess, RTO/RPO

- Referenzen in ähnlicher Grösse/Branche, Roadmap‑Transparenz

- Mustervertrag inkl. SLA‑Anhang & Preisregeln (Index, Caps)

Red Flags im Vertrag (Kurzliste)- Unklare Lizenzmetrik, starke Vendor‑Lock‑in‑Mechanismen

- Auto‑Renewal ohne Kündigungsfenster, einseitige Preisanpassungen

- Keine Exit‑Regelungen/Exportformate, hohe Egress‑Gebühren

- Kein Audit/Reporting, unpräzise SLA‑Definitionen

Template einer Bewertungsmatrix (Quelle: Achermann ICT-Services)

TCO‑Kalkulationsschema (Quelle: Achermann ICT-Services)

Der Autor

Gregor R. Naef, CEO, Head Leadership Board bei

Achermann ICT-Services und ICT-Berater. Er begleitet KMU sowie öffentliche Institutionen bei strategischer ICT-Ausrichtung, Beschaffung und Governance. Sein Fokus: einfache, sichere und wiederholbare IT-Prozesse – insbesondere für Organisationen mit sensiblen Daten oder kritischen Prozessen und hohen Anforderungen an die Informationssicherheit.