Netzwerke bilden das Rückgrat jedes modernen Unternehmens in der Schweiz. Im Zuge von Cloud-Migration, Home Office, verstärkter OT-Integration und ständig neuen digitalen Geschäftsmodellen steigt die Komplexität rasant. Damit wächst der Druck auf IT-Entscheiderinnen und Entscheider, bestehende Sicherheitsarchitekturen immer wieder neu an aktuelle Bedrohungen und regulatorische Anforderungen anzupassen. Der Handlungsbedarf ist derweil oft an denselben Stellen zu finden.

Wo liegen reale Schwachstellen im KMU-Netz?

Flache Netze: Viele Schweizer KMU betreiben Netzwerke ohne klare Segmentierung. Ein einziger infizierter Rechner kann sämtliche Unternehmensdaten kompromittieren, oder Angreifende können sich ungehindert seitlich (lateral) bewegen.

Schatten-IT und schlecht dokumentierte Infrastruktur: Fehlende Übersicht und intransparente Geräte (z.B. Drucker, ältere Server, persönliche Geräte) erschweren effektive Schutzmassnahmen und bieten unkontrollierte Einfallstore.

OT- und IoT-Integration: Produktionsanlagen, Gebäudesteuerung und smarte Geräte sind oft direkt, ohne adäquate Zugangskontrolle und ausreichendes Sicherheitsniveau, im Unternehmens-LAN integriert. Hier fehlen häufig elementare Schutzmechanismen (z.B. VLAN-Trennung, kein gezieltes Monitoring und keine Protokollfilter auf Verbindungen zur Office-IT).

Cloud und Externe: Schnittstellen zu SaaS-Diensten, Remote-Support und mobile Zugänge sorgen für wachsende Angriffsflächen. Ohne segmentierte Zonen können kompromittierte Cloud-Konten direkten Zugang ins gesamte Firmennetz schaffen.

Grundlagen Segmentierung: Von VLAN bis Zero Trust

Klassische Segmentierung: Bereits einfach umgesetzte Netzwerksegmentierung reduziert das Risiko lateral wandernder Schadsoftware signifikant. Klare Trennung in VLANs, der gezielte Einsatz von (physischen oder virtualisierten) Firewalls zwischen Segmenten und das Prinzip «Need to Know» sind State of the Art:

- Typische Unternehmenszonen: Office-IT, Management, Server/Storage, Gäste, spezifische Applikationszonen, OT-Produktion

- Zugriffspolitik: strikter Deny-all, explizite Freigaben, differenziert nach Userrolle, Zeit, Applikation

Segmentierungstiefe und Grenzen: Ein Architekturfehler besteht oft in zu weit gefassten Segmenten (Servernetz, Produktionsnetz, «Alles, was nicht Gast ist»), die es Angriffen mit geringem Aufwand ermöglichen, sich weiter auszubreiten. Korrekt segmentierte Netze bieten bessere Überwachung (z.B. IDS, Netflow auf Segmentübergängen), erlauben fein abgestimmte Zugriffskontrollen und unterstützen Audits und Incident Response.

Mikrosegmentierung: Mikrosegmentierung beschreibt eine granulare Isolierung und Policy-Steuerung bis auf Ebene einzelner Server, Anwendungen, Container oder Workloads. Policies können dabei rein softwarebasiert in virtualisierten Umgebungen, On-Premises und in der Cloud umgesetzt werden. KI-gestützte Systeme und Agentenlösungen erlauben nutzer-, zeitraum- und verhaltensabhängige Zugriffsentscheidungen.

Vorteile und Anwendungsfelder: - Schutz vor Lateral Movement: Ransomware, die auf einem Client landet, kann nicht mehr auf Server oder Produktionssysteme überspringen

- Cloud Security: Containerisierte Anwendungen können unabhängig voneinander gesichert und separiert werden

- Zero Trust Enablement: Mikrosegmentierung macht Umgebungen fit für konsequente Authentifikation und Autorisierung jeder Verbindung

- Compliance und Nachvollziehbarkeit: Zuweisung von Assets, Zugriffsprotokollen und Incident Response wird transparenter

Herausforderungen:- Komplexität: Zu kleinteiliges Design ohne sinnvolle Automatisierung kann die Übersicht und Wartbarkeit verschlechtern

- Know-how-Defizite: Praxisnahe Einführung erfordert Netzwerkspezialistinnen und Netzwerkspezialisten mit Erfahrung in Policy-Design, geeigneten Tools und Betriebsprozessen

- Legacy-Systeme: Nicht alle Altlasten lassen sich sinnvoll mikrosegmentieren, was gezielte Ausnahmen und parallele Segmentierungsmodelle erzwingt

Zero Trust und Segmentierung

Zero Trust und Segmentierung sind eng miteinander verflochten, unterscheiden sich jedoch in Zielsetzung, Architektur und technischer Umsetzung. Das Zero-Trust-Modell basiert auf dem Prinzip «never trust, always verify»: Keine Netzwerkverbindung – ganz gleich, ob intern oder extern – wird per se als vertrauenswürdig betrachtet. Jede Aktion, jedes Gerät und jede Identität muss kontinuierlich geprüft und autorisiert werden, bevor zum Beispiel auf Anwendungen oder sensible Daten zugegriffen werden darf.

In diesem Kontext nimmt die Mikrosegmentierung eine technische Schlüsselrolle ein. Sie fungiert als Durchsetzungsebene des Zero-Trust-Modells, indem das Netzwerk in viele kleine, klar abgegrenzte Bereiche unterteilt wird. Während klassische Netzwerksegmentierung meist mit IP-Adressbereichen und physischen Zonen arbeitet, verschiebt die Mikrosegmentierung den Fokus auf identitätsbasierte Richtlinien. Das heisst: Policies steuern Zugriffe granular nach Benutzer, Gerät, zeitlichem Kontext oder Prozess. Nicht mehr primär nach Quell- und Ziel-IP-Adressen.

Ein entscheidender Vorteil der Zero-Trust-Philosophie liegt in ihrer universellen Anwendbarkeit: Durch zentral verwaltete, dynamische Policies lassen sich sowohl On-Premises- als auch Cloud-Umgebungen, Home-Office-Arbeitsplätze und mobile Geräte in einem einheitlichen Sicherheitskonzept steuern. Für Schweizer KMU eröffnet dies innovative Möglichkeiten, da wichtige Geschäftsressourcen gezielt priorisiert und geschützt werden können, ohne das Netzwerk fundamental umbauen zu müssen. Die Kombination aus Mikrosegmentierung und Zero Trust ermöglicht es somit auch kleineren Unternehmen, moderne Cyberabwehrmechanismen pragmatisch und schrittweise einzuführen und Komplexität zu reduzieren.

Dabei bleibt Mikrosegmentierung stets ein Baustein innerhalb des umfassenderen Zero-Trust-Ansatzes: Sie begrenzt laterale Bewegungen von Angreifern innerhalb des Netzwerks und stellt so sicher, dass kompromittierte Systeme keine weiteren Assets gefährden können. Zero Trust erweitert dies um laufende Authentifizierung, Autorisierung und Kontextauswertung für jede Verbindung und Ressource im Unternehmen.

Trennung von IT und OT: Basis sicherer Produktionsnetzwerke

Mit zunehmender Digitalisierung werden die Schnittstellen zwischen IT und Operational Technology (OT) zu kritischen Angriffspunkten. Während Produktionssysteme früher durch Isolation geschützt waren, öffnen IoT, Cloud und moderne Steuerungstechnologien neue Angriffsflächen.

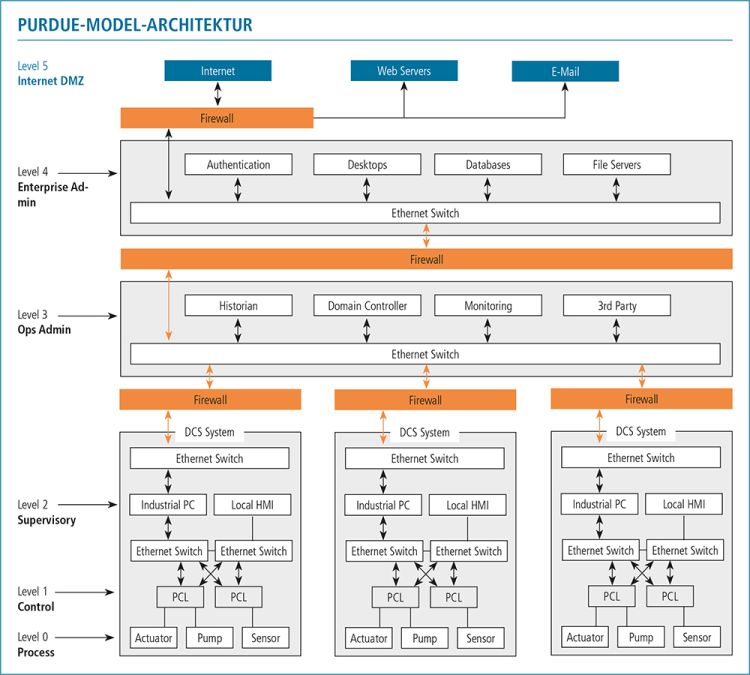

Die zentrale Massnahme lautet: IT und OT strikt trennen, sowohl physisch (Verkabelung, Hardware) als auch logisch (Netzarchitektur, VLANs). Kommunikation sollte nur über klar definierte Schnittstellen erfolgen, etwa über Jump Hosts oder industrielle Protokoll-Gateways, die Datenflüsse kontrollieren und Anomalien erkennen. Das Purdue-Modell (siehe Grafik) bietet hierfür eine etablierte Referenzarchitektur: Hierarchische Zonen, DMZs und Conduits schützen besonders kritische Übergänge.

Auch organisatorische Aspekte sind entscheidend: klare Verantwortlichkeiten für IT- und OT-Sicherheit, regelmässige Audits und Penetrationstests sowie angepasste Incident-Response-Pläne. Mitarbeitende und externe Partner müssen durch Schulungen in die Sicherheitsprozesse eingebunden werden.

Viele OT-Systeme sind veraltet und nicht für moderne Security-Standards ausgelegt. Separate VLANs und Gateways erhöhen hier die Sicherheit erheblich, indem sie ausschliesslich autorisierte Kommunikationswege zulassen und Protokollinspektionen ermöglichen. Empfehlungen von BACS und internationalen Standards wie IEC 62443 bestätigen diesen Ansatz, der in KMU aber noch zu selten umgesetzt wird.

Das Purdue-Modell für die Sicherheit industrieller Steuerungssysteme (ICS) funktioniert, indem es das System in mehrere Schichten mit individuellen Rollen und Kommunikationsgrenzen unterteilt. Das Modell wurde entwickelt, um verschiedene Teile der Betriebsabläufe eines Unternehmens voneinander zu isolieren. (Quelle: Palo Alto Networks)

Best Practices für Schweizer KMU

Network Asset Discovery: Alle Systeme, Endgeräte und Verbindungen (inkl. Schatten-IT und IoT/OT) erfassen

Kritikalitätsanalyse und Segmentdefinition: Welche Systeme/Netze sind besonders schutzwürdig? Welche Kommunikationspfade sind nötig?

Trennung von IT und OT: Produktionsnahe Systeme in eigenen VLANs oder Segmenten betreiben; Kommunikation ausschliesslich über kontrollierte Schnittstellen (z.B. Gateways, Jump Hosts, DMZ)

Technische Umsetzung: Zonen auf Netzwerkebene (VLANs, Firewalls), Mikrosegmentierung für Schlüssel-Assets, Integration von IdP-Lösungen

Policy-Design und Least-Principle-Rechte: Zugriff nur, wenn betriebsnotwendig und differenziert nach Identität, Applikation, Zeit

Monitoring und Incident Response: Segmentgrenzen werden überwacht, Unregelmässigkeiten und Violations führen zu sofortigem Alarm

Awareness und Prozessintegration: Mitarbeitende und externe Partner in Segmentierungs- und Zugriffsprozesse einbinden, regelmässige Trainings

Regelmässige Reviews: Architektur und Policies jährlich (oder nach Vorfall) auf Aktualität und Wirksamkeit prüfen

Segmentierung jetzt umsetzen

Netzwerksegmentierung und Mikrosegmentierung sind im Jahr 2025 ein Muss für die IT-Sicherheit von KMU. Die Technologie und die Methoden stehen bereit, Praxiserfahrungen und Standards aus der Schweiz bieten realistische Anleitungen und Vorbilder. Entscheidend bleibt, die Segmentierung ganzheitlich als Daueraufgabe und in Verbindung mit kontinuierlicher Überwachung, Bewusstseinsbildung und automatisiertem Policy-Management zu begreifen. Je früher Betriebe die eigene Netzstruktur überprüfen und Segmentierungsprojekte anpacken, desto besser sind sie gegen die Angriffe von heute und morgen gewappnet.

Der Autor

Nicolas Germiquet ist Leiter Cyber Security Advisory & Digital Forensic bei

BDO. Gemeinsam mit seinem Team unterstützt er KMU in allen Fragen der IT- und Cybersicherheit. BDO zählt zu den führenden Prüfungs-, Treuhand- und Beratungsunternehmen der Schweiz.