Am 14. Mai 2021 wurden die IT-Systeme der Health Service Executive (HSE), die alle öffentlichen Gesundheitsdienstleistungen in Irland verantwortet, mithilfe der Ransomware Conti infiltriert. Um die Auswirkungen des Cyberangriffs einzudämmen und zu bewerten, hat die HSE im Rahmen ihres Critical Incident Process (Prozess für kritische Vorfälle) sofort all ihre IT-Systeme abgeschaltet und das nationale Gesundheitsnetz vom Internet getrennt. Das Gesundheitspersonal hatte keinen Zugang mehr zu den von der HSE bereitgestellten IT-Systemen – einschliesslich Patienteninformationssysteme, klinische Versorgungssysteme, Laborsysteme und nicht-klinische Systeme wie Finanzen, Lohnabrechnung und Beschaffung. Die HSE und die irische Regierung bestätigten am Tag des Angriffs, dass sie kein Lösegeld zahlen würden. Der Vorfall hatte weitaus grössere und langwierigere Auswirkungen als ursprünglich erwartet und die Wiederherstellung aller Systeme dauerte mehr als vier Monate.

Cyberangriffe nehmen seit Jahren stark zu. Alle Unternehmen sind von dieser Gefahr betroffen, und die Frage ist nicht ob, sondern wann ein Angriff stattfinden wird. Auch wenn meist nicht wie im Fall der HSE potenziell Menschenleben gefährdet werden, können die Folgen von Cyberangriffen gravierend sein. Dafür verantwortlich ist die fortschreitende Vernetzung von Systemen, explodierende Datenmengen und die Digitalisierung allgemein. Dazu kommt, dass Cyberkriminelle immer besser organisiert sind und ihre Werkzeuge und Fähigkeiten effizient und professionell koordinieren.

Ransomware immer noch auf dem Vormarsch

Ransomware-Angriffe – die in der Schweiz und international aktuell wahrscheinlich grösste Cyberbedrohung für Unternehmen – erfolgen immer häufiger mithilfe von Ransomware-as-a-Service-Angeboten (RaaS). Das heisst, eine wachsende Zahl von Cyberkriminellen kann auch mit geringen Kenntnissen Angriffe durchführen und die entsprechende Schadsoftware in Zielunternehmen einschleusen. Die deshalb niedrigeren Einstiegshürden, die Häufigkeit publizierter, erfolgreicher Angriffe und die Tatsache, dass immer noch eine grosse Anzahl der betroffenen Firmen sich gezwungen sieht, Lösegeldforderungen zu zahlen, macht dies nach wie vor zu einem attraktiven Geschäftsmodell für Cyberkriminelle.

Verschiedene Studien zu Cybergefahren zeigen, dass Cyberrisiken letztes Jahr weltweit die Gefahr Nummer eins für Unternehmen waren und das grösste Wachstumshindernis für ihr Geschäft darstellten. Cyberkriminalität führt heute gar das Ranking der Wirtschaftsdelikte an. Von Cyberangriffen betroffen sind nicht nur grosse Firmen mit komplexen Organisationsstrukturen, sondern auch kleine und mittelgrosse Unternehmen (KMU). Aber gerade sie sind oft nur ungenügend auf einen Cyberangriff vorbereitet. Wie können sich Unternehmen vor Cyberattacken schützen und nach einem erfolgreichen Angriff richtig reagieren?

Wie läuft ein Cyberangriff typischerweise ab?

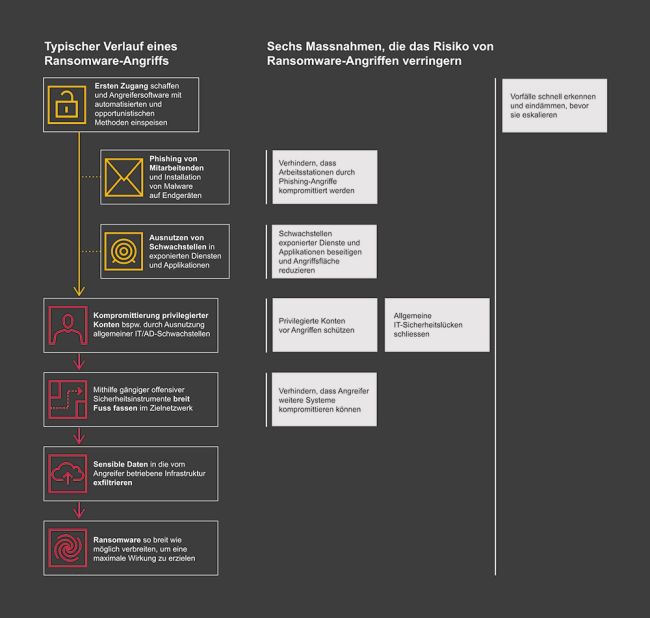

Auch wenn sich Cyberangriffe von Akteur zu Akteur und von Unternehmen zu Unternehmen unterscheiden, gibt es Parallelen und sich wiederholende Angriffsmuster (vgl. Grafik S. 44). Cyberkriminelle schaffen sich einen ersten Zugang zu den Unternehmenssystemen, zum Beispiel durch Phishing-Attacken auf Mitarbeitende, und speisen eine Schadsoftware ein. Auch werden beispielsweise Schwachstellen in exponierten Diensten und IT-Systemen ausgenutzt und im weiteren Verlauf oftmals privilegierte Konten kompromittiert. Dann verteilen die Angreifer die Schadsoftware breit im Unternehmen, um eine maximale Wirkung zu erzielen. Den Schlüssel für die Wiederherstellung gibt es erst gegen Bezahlung hoher Geldsummen.

Zusätzlich kopieren Cyberkriminelle oft Kundendaten und Geschäftsgeheimnisse vor ihrer Verschlüsselung. Die bei dieser sogenannten Exfiltration gewonnen Daten werden als Druckmittel eingesetzt, um die Lösegeldzahlung voranzutreiben. Den betroffenen Unternehmen wird mit der Veröffentlichung oder dem Weiterverkauf der Daten zum Beispiel im Darknet gedroht (Double Extortion). Als zusätzliches Druckmittel können weitere Angriffe wie gross angelegte Distributed-Denial-of-Service-Attacken (DDoS) gefahren werden, mit denen Plattformen und Dienstleistungen des erpressten Unternehmens stark verlangsamt oder zum Absturz gebracht werden. Es kommt auch vor, dass Angreifer Kunden des kompromittierten Unternehmens direkt mit ihren Forderungen konfrontieren (Triple Extortion).

Cyberangriffe laufen bei kleineren Firmen sehr ähnlich ab wie bei grossen (multinationalen) Unternehmen. Einerseits haben viele KMU aber noch nicht das Fachwissen, um Angriffe früh zu erkennen, weil sie auf dem Arbeitsmarkt im Kampf um die besten Cybertalente nur schwer mit grossen Unternehmen konkurrenzieren können. Andererseits können sie im Falle einer Attacke gegenüber grossen Organisationen im Vorteil sein, weil ihre Strukturen und Systemlandschaften weniger komplex sind.

Cyberangriffe laufen bei KMU sehr ähnlich ab wie bei Grossunternehmen. In der Regel werden dazu Sicherheitslücken oder menschliche Einfallstore genutzt. Einige relativ einfach umsetzbare Massnahmen können das Risiko eines Angriffs bereits deutlich senken. (Quelle: PwC)

Gute Vorbereitung ist unerlässlich

Cyberangriffe erfolgen in der Regel durch das Ausnutzen von Sicherheitslücken oder über menschliche Einfallstore. Dazu gehören eine veraltete IT-Landschaft mit Geräten oder Betriebssystemen im Einsatz, die von Seiten der Hersteller nicht mehr weiter unterstützt werden und für die keine Sicherheits-Updates oder Patches mehr ausgestellt werden. Nicht sicher konfigurierte Technologie und die Nichtbefolgung sogenannter Hardening-Standards oder der unzureichende Schutz privilegierter Konten können ebenso dazugezählt werden. Auch unzureichende Erkennungs- und Reaktionsmöglichkeiten erleichtern den Angreifern ihre Arbeit. Zu den am häufigsten ausgenutzten menschlichen Schwachstellen kann neben den Phishing-E-Mails auch das sogenannte Credential Stuffing gezählt werden. Hierbei machen sich Angreifer zunutze, dass viele Anwender noch immer die identischen Login-Daten für verschiedene Dienste nutzen. Angreifer testen automatisiert und in grosser Menge beschaffte Nutzer-/Passwort-Kombinationen und verschaffen sich so Zugang zu anvisierten Diensten.

1. Wie sicher sind wir, dass wir die Kompromittierung und den Missbrauch von privilegierten Konten durch einen Angreifer entdecken und gängige Angreifer-Tools erkennen können, die in unserem Netzwerk eingesetzt werden, zum Beispiel Cobalt Strike oder Bloodhound?

2. Gibt es bei uns technische Sicherheitskontrollen, um das Risiko zu begrenzen, dass ein Arbeitsplatz durch Phishing-Angriffe infiltriert wird?

3. Wie setzen wir sichere Verwaltungspraktiken um und schränken die Verwendung von Administratorkonten ein, um das Risiko von Angriffen mit gestohlenen Zugangsdaten zu verringern?

4. Wie schränken wir die Vernetzung zwischen verschiedenen Unternehmensbereichen ein, um die Verbreitung von Ransomware-Angriffen zu verlangsamen und zu begrenzen?

5. Wie mindern wir das Risiko, das von Legacy- und Schatten-IT ausgeht? Wie stellen wir sicher, dass diese keine Schwachstelle darstellt, die es einem Angreifer ermöglicht, unsere gesamte Umgebung zu kompromittieren?

6. Haben wir geprüft, ob die Netzwerksicherheitskontrollen auch bei einer zunehmend dezentralen Belegschaft und der Arbeit im Home Office wirksam sind?

7. Wie können wir auf die wahrscheinlichsten Angriffe reagieren und den Schaden eindämmen?

8. Haben wir unsere Reaktion auf einen Sicherheitsvorfall auf allen Unternehmensebenen getestet?

9. Was ist unser Worst-Case-Szenario im Falle eines Cyberangriffs?

10. Haben wir interne Experten oder externe Partner, die auf Abruf sofort auf einen Vorfall reagieren können?

Bevor ein Angriff stattfindet, können Unternehmen viel an Vorarbeit leisten. Dazu gehört, Cyberrisiken zu identifizieren, Schwachstellen zu eruieren, Schutzmassnahmen zu treffen und Incident- and Crisis-Response-Pläne (Krisenreaktionspläne) zu erarbeiten. Jedes Unternehmen sollte sich als Erstes die folgenden zehn Fragen stellen. So kann es herausfinden, ob und wie gut es auf einen Cyberangriff vorbereitet ist:

Incident Response entwickeln und Daten-Backups erstellen

Eine der wichtigsten Massnahmen für die Vorbereitung auf einen Sicherheitsvorfall ist die Entwicklung und das Durchspielen von Reaktions- und Krisenplänen. Diese Pläne müssen klar definieren, wie eine Reaktion gehandhabt und koordiniert wird und wer welche Verantwortlichkeiten übernimmt. Ein Cybervorfall ist für ein einzelnes Unternehmen nichts Alltägliches. Ein Incident-Response-Plan hilft nicht zuletzt auch, bei einem Angriff die Ruhe bewahren zu können und mit Hilfe dieser Checkliste weniger Fehler in der Reaktion zu begehen. Damit solche Pläne im Krisenfall greifen, müssen sie wiederholt auf den Prüfstand gestellt und durchgespielt werden. Denn in einem katastrophalen Ransomware-Szenario sind gängige Sicherheits- und IT-Tools möglicherweise nicht verfügbar, und die Wiederherstellung der Daten und Systeme kann wochen- oder monatelang dauern.

Ebenfalls zentral ist, dass genau verstanden wird, wo sich kritische Daten befinden und welche Auswirkungen ein Ausfall der Systeme auf diese Daten hätte. Ein Unternehmen sollte verstehen und überwachen können, welche Nutzer mit welchen Geräten über welche Netzwerke auf welche Applikationen und schliesslich Daten zugreifen. Fehlt diese Transparenz, können Anomalien nicht erkannt und die eigene Angriffsoberfläche nicht reduziert werden. Auch die damit verbundenen rechtlichen Aspekte und Anforderungen müssen abgeklärt werden. Für die Wiederherstellung der Daten und IT-Infrastruktur muss ein Masterplan definiert werden. Was ist wirklich kritisch und für ein minimal überlebensfähiges Unternehmen notwendig? Was muss in welcher Reihenfolge wieder aufgebaut werden? Ein Geschäftskontinuitätsplan kann dafür sorgen, dass die Mitarbeitenden im Ernstfall auch ohne IT handlungsfähig bleiben.

Für alle kritischen Systeme und Daten sollten Backups mit einem genau definierten und getesteten Wiederherstellungsverfahren erstellt und validiert werden. Angreifer versuchen auch, Backups zu verschlüsseln oder zu zerstören, um die Wiederherstellung zu erschweren und eine Bezahlung des Lösegelds zu erzwingen. Daher ist es essenziell, dass diese Backups entsprechend unveränderbar und resilient gegen Angriffe sind. Das Unternehmen muss zudem das technische Fachwissen aufbauen und unterhalten, um den Angriff zu untersuchen und Massnahmen darauf zu ergreifen. Dazu gehört etwa die Prüfung des Ausmasses der Kompromittierung, die Identifizierung des Angreiferzugangs und die Beseitigung des Angreifers aus der Umgebung. Regelmässige Simulationen von Cybervorfällen können helfen, noch bestehende Schwachstellen und Lücken in den Plänen zu erkennen und zu beheben.

Cyber-Unternehmenskultur schaffen, Mitarbeitende schulen

Doch es sind häufig nicht mangelnde Technologie oder ungenügende Sicherheitsdispositive, die einen Cyberangriff ermöglichen, sondern es ist der Faktor Mensch. Am Ursprung erfolgreicher Angriffe stehen noch immer oft Phishing-E-Mails. Die Mitarbeitenden müssen deshalb regelmässig geschult und auf Cybergefahren aufmerksam gemacht werden. Eine unternehmensweite Sensibilisierung für Cyberrisiken gehört neben technischen Vorkehrungen zu den wichtigsten Massnahmen im Kampf gegen Cyberkriminalität. Um das Bewusstsein in der Belegschaft für Risiken aus dem Netz wachzuhalten, sollten regelmässig Security-Awareness-Trainings durchgeführt werden.

Die Unternehmenskultur spielt für die Prävention von Cyberangriffen eine besonders wichtige Rolle. Denn Cybersicherheit betrifft nicht nur die IT-Verantwortlichen, sondern das ganze Unternehmen. Cybersicherheit ist Chefsache, da sie kein reines IT-Thema, sondern ein Geschäftsrisiko ist. Die Dringlichkeit der Gefahren müssen von der Geschäftsleitung erkannt werden, und sie muss Cyberschutz priorisieren, auch in Bezug auf die Verteilung finanzieller Ressourcen. Die Cyberresilienz kann nur durch entsprechende Investitionen in Fachwissen und Technologie erhöht werden. Diese Investitionen müssen am Leben gehalten und bewirtschaftet werden, was gerade für KMU besonders wichtig ist.

Offen kommunizieren und Lehren ziehen

Auch die Kommunikation ist im Falle eines Cyberangriffs wichtig. Ein offener Austausch innerhalb des Unternehmens über Cyberrisiken und -vorfälle ist eine wesentliche Voraussetzung, um daraus zu lernen und die Cyberstrategie kontinuierlich weiterzuentwickeln. Daneben soll auch gegenüber externen Stakeholdern wie Kunden, Geschäftspartnern, Zulieferern oder Medien konsistent, ehrlich und transparent über den Vorfall berichtet werden. Bei Datendiebstahl sind die entsprechenden Behörden zu informieren. Zudem können andere Unternehmen und Behörden von einem Informationsaustausch profitieren.

Die Kommunikation kann als Teil des Incident-Response-Plans vorbereitet und auf rechtliche Aspekte überprüft werden. Eine faktenbasierte, transparente und gut koordinierte Kommunikation hilft, den Reputationsschaden in Grenzen zu halten und schafft Vertrauen. Auf jeden Fall ist davon abzuraten, schnellstmöglich entkräftigende Statements zu veröffentlichen, noch bevor das gesamte Ausmass des Angriffs klar ist. Überstürzte Kommunikation von möglicherweise falschen Informationen kann den Schaden in einer frühen Phase des Angriffs sogar vergrössern.

Und was kann aus einem Cyberangriff gelernt werden? Das Wissen, wie die Sicherheitsverletzung zustande kam und was nach einem Angriff allenfalls falsch gemacht wurde, hilft künftige Attacken zu erschweren, frühzeitig zu erkennen und die eigene Cybersicherheit zu erhöhen. Kleinere und mittelgrosse Unternehmen und Familienbetriebe, die intern nicht über das notwendige Fachwissen verfügen, sollten Verstärkung beiziehen. Mithilfe eines erfahrenen externen Partners können Systeme und Sicherheitsvorkehrungen regelmässig auf Schwachstellen überprüft, permanent auf Anomalien überwacht und Sicherheitslücken geschlossen werden.

Der Autor

Johannes Dohren ist Partner bei PwC Schweiz und leitet den Bereich Cyber Resilience und Defense. Er verfügt über umfangreiche Einblicke in offensive Cyber-Operationen und unterstützt Unternehmen bei der Entwicklung von Sicherheitsstrategien. Er war unter anderem verantwortlich für das Cybersicherheitsdispositiv eines Finanzdienstleistungsunternehmens und die Angriffserkennung und Abwehr eines risikoexponierten Online-Portals. Mit über 3480 Mitarbeitenden an 14 Standorten ist PwC das führende Prüfungs- und Beratungsunternehmen der Schweiz und unterstützt Kunden in den Bereichen Wirtschaftsprüfung, Beratung, Steuern und Recht.

Johannes Dohren, Partner bei PwC Schweiz. (Quelle: PwC)