Die Kür im Ethical Hacking ist der Penetrationstest. Der Penetrationstest ist ein beauftragter, autorisierter, geplanter sowie simulierter Cyberangriff auf ein Unternehmen. Ziel ist es, bisher unbekannte Angriffspunkte zu identifizieren und zu eliminieren, bevor Hacker sie dazu nutzen können, geistiges Eigentum oder andere sensible Daten zu stehlen oder eine Organisation anderweitig zu schädigen. Pentesting ist der Oberbegriff für eine Reihe von Methoden zur Bewertung der Sicherheit eines Systems oder Netzwerks mithilfe von Tools und Techniken, die es ermöglichen, Schwachstellen zu erkennen und auszunutzen. Dabei handelt es sich jedoch nicht um eine beliebige, unstrukturierte Tätigkeit. Es gibt eine Reihe von Methoden, die bei verschiedenen Arten von Tests und Zielen eingesetzt werden. Die bekannteste ist der OWASP (Open Web Application Security Project) Testing Guide – ein Rahmenwerk, das seit 2001, als die gemeinnützige OWASP Foundation gegründet wurde, von Zehntausenden von Sicherheitsexperten kontinuierlich weiterentwickelt wird.

Ursprung und Entwicklung des Begriffs Hacking

Die Verwendung des Begriffs Hack im modernen Sinne (bezogen auf Computertechnologien) hat seinen Ursprung in den späten 1950er- und frühen 1960er-Jahren am Massachusetts Institute of Technology (MIT). Damals traf sich eine Gruppe von Studenten und Forschern, die sich für die Programmierung interessierten, um Informationen auszutauschen und voneinander zu lernen. Sie bezeichneten sich selbst als «Hacker», um ihre Leidenschaft für das Erforschen und Experimentieren mit der neuen Technologie zu beschreiben.

Die ursprüngliche Bedeutung bezog sich auf kreative Methoden, mit denen ein Computer dazu gebracht werden konnte, andere als die vorgesehenen Funktionen auszuführen. Und das konnte natürlich sowohl aus guten als auch aus schlechten Motiven geschehen. Mit dem Vormarsch der Technologien traten auch Kriminelle auf den Plan, die Schwachstellen in Systemen (Sicherheitslücken) für böswillige Aktivitäten (z.B. den Diebstahl von Daten, Geld oder Identitäten) missbrauchten. Seitdem ist der Begriff Hacker negativ besetzt und es entstand das Klischee einer getarnten dunklen Macht mit geheimnisvollen Fähigkeiten.

Als sich die Unternehmen nach der Jahrtausendwende in erheblichem Masse auf das Internet verlegten, wurde ein systematischer Ansatz für die Sicherheit von Diensten und die Informationsübertragung über das Internet zu einem immer wichtigeren Thema. Einer der Sicherheitsdisziplinen, den Penetrationstests, kam nach und nach immer eine immer grössere Schlüsselrolle bei der Sicherung aller Kommunikationsebenen des Internets zu, insbesondere bei Diensten (Anwendungen, E-Mails, Online-Zahlungssystemen usw.). Penetrationtesting wird oft auch als «ethisches Hacking» bezeichnet. Denn das Ziel eines Penetrationstests ist es, einen Angriff zu simulieren und Schwachstellen zu ermitteln, genau wie ein Hacker es tun würde, allerdings mit der legalen Erlaubnis und dem Wissen des System- oder Netzwerkbesitzers. In gewisser Weise sind Penetrationstester also die Superhelden, die ihre Kräfte für das Gute statt für das Böse einsetzen.

Gründe für regelmässige Penetrationstests

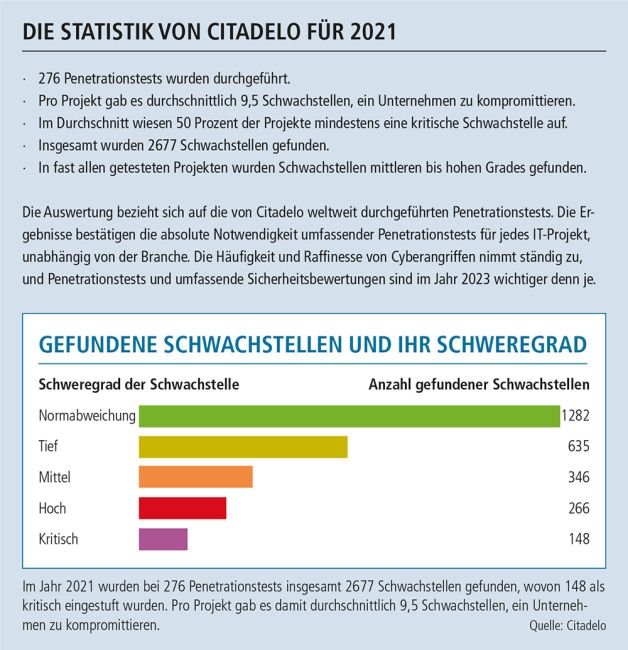

Ein KMU sollte regelmässig Penetrationstests durchführen, um sicherzustellen, dass seine Systeme und Netzwerke gegen potenzielle Angreifer sicher sind. Auch wenn alle Komponenten von renommierten Herstellern stammen, kann man nie sicher sein, dass keine Sicherheitslücke vorhanden ist. Die Erfahrung aus der Praxis zeigt, dass in jedem Pentest durchschnittlich zehn Schwachstellen gefunden werden.

Es gibt mehrere Gründe, warum KMU in Penetrationstests investieren sollten:

1. Penetrationstests können dazu beitragen, Schwachstellen in Systemen und Netzwerken des Unternehmens zu ermitteln, die von böswilligen Akteuren ausgenutzt werden könnten, darunter Sicherheitslücken in Software, Hardware oder Netzwerkkonfigurationen.

2. Penetrationstests können wertvolle Informationen über die Wirksamkeit der bestehenden Sicherheitsmassnahmen des Unternehmens liefern, sodass diese bei Bedarf verbessert oder aktualisiert werden können.

3. Penetrationstests können dazu beitragen, die Einhaltung von Branchenvorschriften und -standards nachzuweisen, darunter der Payment Card Industry Data Security Standard (PCI DSS), ISO/IEC 27001 oder von Gesetzen wie der General Data Protection Regulation (GDPR) oder der kommenden NIS2, der neuen Cybersecurity-Richtlinie der EU, die ein viel breiteres Spektrum von Unternehmens- oder nationalen Cybersicherheitsgesetzen abdeckt.

Nicht zuletzt gilt für die Sicherheit eines jeden Systems ein starkes Vorsorgeprinzip: Es muss perfekt funktionieren. Jede Fehlfunktion wird in der Regel von Hackern als potenzielle Schwachstelle entdeckt und möglicherweise aus kriminellen Motiven ausgenutzt. Wer seine IT besser absichert, verbessert damit Ausfallsicherheit und Business Continuity sowie die Zuverlässigkeit und Funktionalität der Systeme.

Penetrationstest ist nicht gleich Penetrationstest

Es gibt verschiedene Kategorien von Penetrationstests, die jeweils darauf abzielen, unterschiedliche Aspekte der Sicherheit eines Unternehmens zu testen. Zu den gängigsten Kategorien gehören externe Penetrationstests, interne Penetrationstests, Penetrationstests für Netzwerke und Social Engineering. Ein spezieller Ansatz für reifere Unternehmen ist das Red Teaming, bei dem je nach Ziel des Tests verschiedene Techniken kombiniert werden. In diesem Fall geht es nicht darum, möglichst viele Schwachstellen aufzudecken, sondern vielmehr darum, ausgeklügelte, komplexe Angriffe auf die sensibelsten Bereiche des Unternehmens vorzutäuschen. Die Ergebnisse geben einen tiefen Einblick in die Effektivität und Qualität aller im Unternehmen implementierten Sicherheitsschichten.

Bei externen Penetrationstests wird ein Angriff aus dem Internet simuliert und die Sicherheit der nach aussen gerichteten Systeme und Netze eines Unternehmens wie Webserver und E-Mail-Server getestet. Interne Penetrationstests simulieren einen Angriff aus dem internen Netzwerk des Unternehmens und testen die Sicherheit interner Systeme und Netzwerke, wie zum Beispiel Server und Workstations. Penetrationstests für Netzwerke simulieren einen Angriff unter anderem auf das drahtlose Netzwerk eines Unternehmens und testen die Sicherheit von verschiedenen Zugangspunkten des Unternehmens.

Wie in jedem System ist der schwächste Teil der Sicherheit eines Unternehmens der Mensch. Und die Widerstandsfähigkeit der Mitarbeitenden gegen manipulative Techniken wird durch Social Engineering getestet. Neben den bekannten Phishing- und Vishing-Angriffen gibt es Hunderte von anderen Techniken, die eingesetzt werden können. Es kann etwa sinnvoll sein, zu prüfen, wie wertvoll die Informationen sind, die sich durch das Einsammeln des Unternehmens-Mülls gewinnen lassen oder das Personal am Empfang darin zu schulen, wer sich in Notsituationen Zugang zu den Büros verschaffen kann. Social-Engineering-Tests und anschliessende Schulungen sind der beste Weg, um Sicherheitsrisiken aufseiten der Mitarbeitenden zu minimieren.

Vor und während der Durchführung eines Penetrationstests ist es wichtig, die notwendigen Vorkehrungen zu treffen, um sicherzustellen, dass der Test keine Schäden an den getesteten Systemen oder Netzwerken verursacht. Dazu gehört, dass alle Beteiligten Umfang und Ziele des Tests kennen und dass Massnahmen ergriffen werden, um das Risiko von Datenverlusten oder unbefugtem Zugriff zu minimieren. Ausserdem ist es wichtig, mit einem seriösen und erfahrenen Penetrationstest-Unternehmen zusammenzuarbeiten, da dieses über das nötige Fachwissen und die Werkzeuge verfügt, um den Test sicher und effektiv durchzuführen.

Warum überhaupt externe Dienstleister?

Der Vorteil von externen Dienstleistern: Sie haben einen ungetrübten Blick auf die ihnen unbekannte IT-Umgebung des Auftraggebers. Und: Für aufgedeckte Sicherheitslücken müssen sie gegenüber der Geschäftsführung nicht Rede und Antwort stehen. Im Gegenteil – als externe Experten sind sie je nach Ausgangslage möglicherweise die perfekte Rückendeckung und Verstärkung für das interne IT-Sicherheitsteam, das berechtigte Forderungen nach Investments beim Management bislang vielleicht nicht durchsetzen konnte.

Es kann allerdings eine Herausforderung sein, zwischen Anbietern von hoher und niedriger Qualität zu unterscheiden, deshalb nachfolgend ein paar Tipps. Auftraggeber sollten nach Erhalt des Angebots folgende Aspekte prüfen:

- Welches Verständnis und welchen Erfahrungsgrad haben das Unternehmen und seine Mitarbeitenden für die Zielsysteme?

- Welche Zertifizierungen gibt es im Unternehmen beziehungsweise welche halten die einzelnen Pentester? Zertifizierungen sind ein guter erster Qualifikationsfaktor für jeden Anbieter und ein Zeichen von Glaubwürdigkeit. Sie stellen ausserdem sicher, dass der Inhaber der Zertifizierung branchenübliche Verfahren anwendet. Das heisst im Umkehrschluss nicht, dass alle zertifizierten Anbieter der ideale Partner sind oder dass Anbieter mit weniger Zertifikaten Leistungen minderer Qualität liefern. Dennoch sind Zertifizierungen ein guter Anhaltspunkt, um mehrere Anbieter miteinander zu vergleichen. Fragen sollte man ausserdem, ob es sich um Personenzertifizierungen oder die Zertifizierung des Unternehmens insgesamt handelt. Zu den besonders wichtigen Zertifizierungen zählen OSCP (Offensive Security Certified Professional), OSWE (Offensive Security Web Expert), eWPT (eLearnSecurity Web Application Penetration Tester), ISO/IEC 27001:2013 sowie PCI DSS, HIPAA und weitere.

- Welche Referenzen kann der Anbieter vorweisen? Am besten einen Referenzkunden kurz anrufen und sich nicht von Statistiken blenden lassen.

- Wie steht es um die Branchenerfahrung? Bisherige Einsätze des Dienstleisters beschränken sich idealerweise nicht nur auf eine Branche, sondern auch auf weitere Sektoren. Nützlich ist es, wenn er über Praxis in der Prüfung technischer Richtlinien, Prozessen oder Netzwerk-Architekturen verfügt.

- Wie steht es um die Methoden? Beherrschen die Pentester sowohl automatisierte als auch manuelle Testmethoden?

- An welchen Vorgehensmodellen und Best Practices orientiert sich der Anbieter? Branchenspezifische Vorgaben liefert das National Institute of Standards and Technology (NIST), detaillierte Vorgaben zur Strukturierung einzelner Tests das PTES Framework (Penetration Testing Methodologies and Standards).

- Spezialwissen: Verfügt der Anbieter über das Spezialwissen, das er für den Einsatz in Ihrem Unternehmen benötigt? (z.B. SAP, Client-Analyse, Mainframe-Systeme, Drittanbieter-Software, mobile Anwendungen, Produktions- und Prozessleittechnik etc.).

- Das Reporting: Lassen Sie sich vorher einen Musterbericht zeigen. Ein guter Bericht enthält eine Zusammenfassung der Ergebnisse und Empfehlungen. Erkennt der Anbieter mögliche strukturelle Probleme oder blickt er durch eine rein technische Brille?

Unternehmen, die externe Pentester einsetzen, sollten ausserdem auf Tools von Drittanbietern innerhalb ihrer Infrastruktur und Anwendungen achten. Es kann leicht passieren, dass der Penetrationstester eine Komponente eines Drittanbieters nicht von der des Auftraggebers unterscheidet, was zu unerwünschten Situationen und im schlimmsten Fall zu komplizierten Rechtsstreitigkeiten führen kann. Alle Drittanbieter sollten dem Test in einer schriftlichen Einverständniserklärung zustimmen.

Ein Reporting, das verständlich ist

Idealerweise erhält der Kunde am Ende des Tests einen schriftlichen Bericht, den nicht nur das technische Personal versteht, sondern auch der Geschäftsführer. Er muss die richtigen Entscheidungen treffen können, um potenzielle Angreifer künftig so früh wie möglich von einer Attacke auf das Unternehmensnetzwerk abzuhalten. Anschliessend können Administratoren die gefundenen Schwachstellen und Sicherheitslücken selbst schliessen oder noch weitergehende Überprüfungen durchführen.

Der Bericht sollte umfassend sein und folgende Punkte enthalten:

- eine leicht verständliche Zusammenfassung des Tests und seiner Ergebnisse,

- eine Methodik der Risikoeinstufung,

- eine vollständige Liste der Feststellungen (auch wenn nur ein Verdacht besteht, sollte er als Notiz im Bericht auftauchen),

- eine Beschreibung der Schwachstellen, damit die Techniker in der Lage sind, den Hack (das vom Pentester verwendete Verfahren) zu wiederholen,

- eine Risikoeinstufung für jede Feststellung,

- eine Empfehlung zur Behebung der Findings oder zur Minimierung des Risikos.

Kein Auftraggeber sollte erwarten, dass die Arbeit mit dem Pentest getan ist und keine weiteren Aktivitäten erforderlich sind. Das beste Ergebnis eines Pentests ergibt sich aus einer intensiven Kommunikation, ausführlich vorgestellten Zielen und der Fähigkeit, bei der Lösung funktionaler Probleme zu helfen, die bei der Mehrzahl der Pentests auftreten. Normalerweise sind zwei bis drei Personentage interner Arbeit erforderlich, um ein im Sinne des Unternehmens optimales Ergebnis zu erzielen.

Wichtig: Sofort nach der Übergabe des Berichts sollte das IT-Team die Schwachstellen mittleren und höheren Schweregrades prioritär bearbeiten. Verantwortungsvolle Pentest-Unternehmen etwa kommunizieren die schwerwiegendsten Schwachstellen sofort nach ihrer Entdeckung, damit das Zeitfenster für böswillige Angriffe so klein wie möglich bleibt.

Es kann vorkommen, dass Schwachstellen nicht korrekt beseitigt wurden. Um sicherzugehen, dass alle wichtigen Feststellungen behoben wurden, ist ein erneuter Test (im englischen Re-Test genannt) – eine kurze Überprüfung der festgestellten Schwachstellen und der Art und Weise, wie sie behoben wurden – immer empfehlenswert. So lässt sich sicherstellen, dass nach dem Test keine Schwachstellen mehr vorhanden sin

Was kostet ein Pentest?

Die Kosten für einen Pentest können sehr unterschiedlich ausfallen. Ein seriöser Anbieter wird keine konkreten Kosten nennen, ohne den Umfang des Projekts genau zu kennen. In der Regel schätzen Anbieter die Anzahl der voraussichtlichen Personentage und verwenden diesen Ansatz zur Kalkulation, selbst, wenn das finale Angebot letztlich einen Fixpreis ausweist. Die Stundensätze in der Branche variieren aktuell zwischen 160 und 260 Franken, einige Anbieter operieren auch mit einem Stundenansatz oberhalb von 300 Franken. Dieser kommt erfahrungsgemäss allerdings nur bei gewissen komplexeren Anforderungen im Kundenprojekt zum Tragen und wird somit bei vielen KMU eher die Ausnahme bleiben.

Einen Einfluss auf die Kosten haben auch andere Faktoren.

Citadelo etwa nimmt ein Projekt nur dann an, wenn das Team bestimmte Qualitätsstandards sicherstellen kann – bei Budgets unterhalb von 15’000 Franken wird dies erfahrungsgemäss eher schwierig. Budgets von über 40’000 Franken sind im unteren KMU-Segment eher die Ausnahme. Solche Budgets sind nur sinnvoll, wenn die Grösse des Unternehmens, die Komplexität oder die zu prüfende Infrastruktur diesen Aufwand auch rechtfertigen. Grundsätzlich ist festzuhalten, dass die Kosten für einen Pentest immer niedriger sind als der mögliche Schaden, der auftreten kann, falls eine Schwachstelle wegen mangelnden Pentestings unentdeckt bleibt und zu kriminellen Zwecken missbraucht wird.

Wichtiges Instrument

IT-Sicherheit ist eine iterative Aufgabe, die immer wieder neu zu bearbeiten ist. Nahezu täglich kommen neue Schwachstellen hinzu, von denen niemand weiss, wie lange sie bei Hackern bereits im Umlauf sind und ob sie eventuell schon in die Tiefen eines Netzwerks eingeschleust wurden. Penetrationstests sind für KMU ein wichtiges Instrument, um sicherzustellen, dass Systeme und Netzwerke gegen potenzielle Angreifer geschützt sind. Da Unternehmen dieses Spezial-Know-how in der Regel nicht im Hause haben, ist es sinnvoll, mit einem seriösen und erfahrenen Penetrationstest-Unternehmen zusammenzuarbeiten, das die notwendigen Vorkehrungen zu treffen weiss, um das Risiko von Datenverlusten oder unbefugtem Zugriff so weit wie möglich zu minimieren.

Penetrationstests können dazu beitragen, Schwachstellen zu ermitteln, Sicherheitsmassnahmen zu verbessern und die Einhaltung von Branchenvorschriften und -standards nachzuweisen. Allein aus diesem Grund sollten Geschäftsführer bei ihren IT-Sicherheitsverantwortlichen nachfragen, ob Penetrationstests zum verbindlichen Lastenheft gehören, wie lange der jüngste Penetrationstest her ist und wie es um die aktuelle Resilienz der IT-Infrastrukturen jeweils bestellt war.

Der Autor

Martin Leskovjan ist Mitgründer und Mitglied des Vorstands von

Citadelo. Als Consultant für Informationssicherheit unterstützt er Organisationen bei der Umsetzung einer angemessenen Security Governance. Mit einem Team von 30 Experten verhilft Citadelo seinen Kunden zu mehr Sicherheit, indem Applikationen und Infrastrukturen vor Angriffen geschützt und regelmässig Sicherheitstests durchführt werden.

Martin Leskovjan ist Mitgründer und Mitglied des Vorstands von Citadelo (Quelle: Citadelo)