Ransomware-Angriffe nehmen weltweit in der Summe zwar ab, die Angreifer gehen gleichzeitig aber zunehmend zielgenauer und effizienter vor. Sie nehmen bestimmte Branchen und einzelne Länder ins Visier. In der EMEA-Region ist Deutschland das Top-Ziel, gefolgt von der Schweiz.

Cyberkriminelle, die Ransomware einsetzen, nehmen vermehrt gemeinsam genutzte Dateien in Netzwerkfreigabe-Ressourcen ins Visier, was speziell in Cloud-Umgebungen eine überaus kritische Bedrohung darstellt. Hierbei zeigt sich immer wieder, dass die effektivste Waffe von Cyberkriminellen bei Ransomware-Angriffen das fremde Netzwerk selbst ist. Die Kompromittierung der Netzwerkfreigabe ermöglicht die Verschlüsselung von gemeinsam genutzten Dateien auf Netzwerkservern. Dies gilt insbesondere für Dateien, die bei IaaS-Cloud-Anbietern (Infrastructure-as-a-Service) gespeichert sind.

Cyberangreifer können heute mühelos die Sicherheit des Netzwerkperimeters umgehen und interne Auskundschaftungen durchführen, um Netzwerkfreigabe-Dateien zu finden und zu verschlüsseln. Durch die Verschlüsselung dieser Dateien, auf die viele Geschäftsanwendungen im gesamten Netzwerk zugreifen, erzielen die Angreifer einen Grössenvorteil. Der Angriff erfolgt schneller und ist weitaus schädlicher als die Verschlüsselung von Dateien auf einzelnen Geräten.

Vectra, spezialisiert auf die Erkennung von Bedrohungen im Netzwerk und die Reaktion darauf, zeigt in seinem aktuellen "Spotlight Report on Ransomware" verschiedene Entwicklungen dieser Cyberbedrohung auf. Die von Unternehmen freiwillig zur Verfügung gestellten Daten wurden von Januar bis Juni 2019 im Netzwerkverkehr zwischen mehr als vier Millionen Workloads und Geräten in Clouds, Rechenzentren und Unternehmensumgebungen gesammelt. Die Analyse dieser Metadaten liefert ein besseres Verständnis für das Verhalten und die Trends von Angreifern sowie für drohende Geschäftsrisiken.

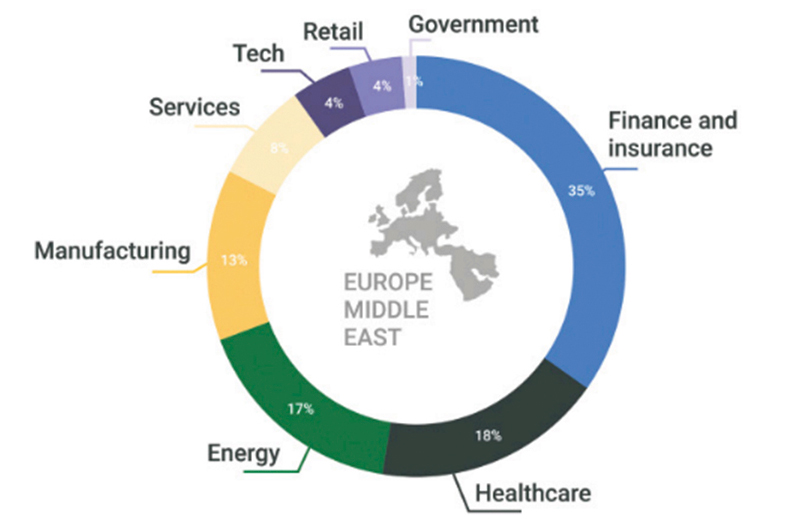

Abb. 1: Fälle von Netzwerk-Dateiverschlüsselung mit Ransomware in der EMEA-Region, aufgeschlüsselt nach Branchen (Quelle: Vectra)

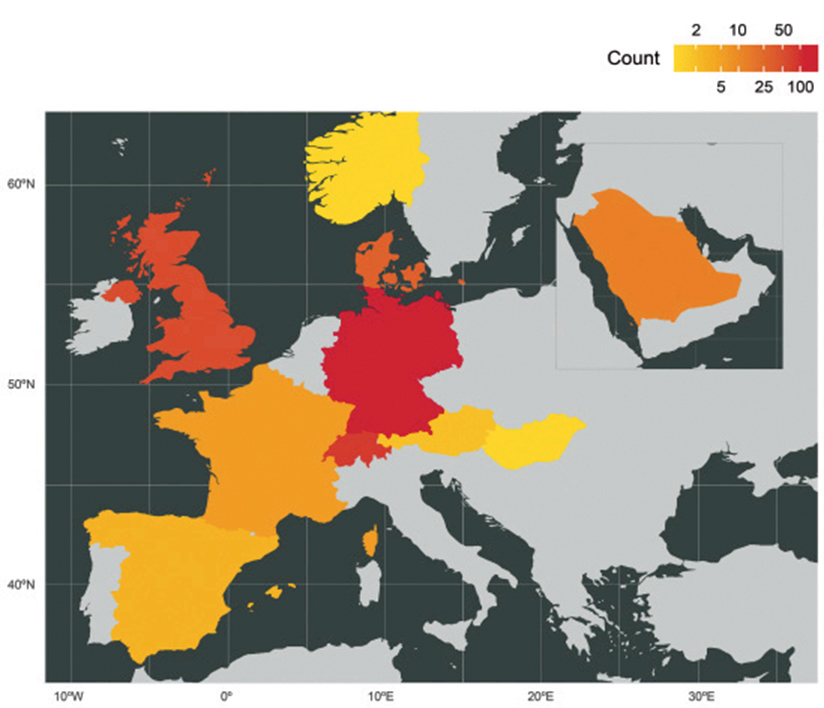

Abb. 2: Fälle von Netzwerk-Dateiverschlüsselung mit Ransomware in der EMEA-Region, aufgeschlüsselt nach Ländern (Quelle: Vectra)

Schweiz an zweiter Stelle in der EMEA-Region

Aufgeschlüsselt nach betroffenen Branchen, in denen Angriffe auf Netzwerkdatei-Ressourcen stattfanden, zeigt sich ein hoher Prozentsatz von Finanzunternehmen (35 Prozent), gefolgt vom Gesundheitswesen (18 Prozent) und der Energieversorgung (17 Prozent) in diesem Zeitraum (siehe Abb. 1).

Geografisch betrachtet war Deutschland in der EMEA-Region im beobachteten Zeitraum mit grossem Abstand das Top-Ziel von Ransomware-Angriffen auf Netzwerkfreigabe-Dateien. Der Anteil dieser Bedrohung durch Ransomware lag in Deutschland im untersuchten Zeitraum bei 42 Prozent. An zweiter Stelle landete die Schweiz (26 Prozent), gefolgt von Grossbritannien (18 Prozent), Dänemark (8 Prozent) und Saudi-Arabien (2 Prozent). Abbildung 2 verdeutlicht die geografische Verteilung.

Angriffe im grossen Stil

Die Akteure gingen bei den jüngst beobachteten Ransomware-Angriffen in grossem Stil vor, um Cloud-, Rechenzentrums- und Unternehmensinfrastrukturen abzudecken. Die Cyberkriminellen nehmen dabei Unternehmen ins Visier, die am ehesten grössere Lösegelder zahlen würden, um wieder Zugriff auf Dateien zu erhalten, die von Ransomware verschlüsselt wurden. Die Kosten für Ausfallzeiten aufgrund einer Unterbrechung des Geschäftsbetriebs, die Unfähigkeit zur Wiederherstellung gesicherter Daten und die drohenden Reputationsschäden sind für Unternehmen, die ihre Daten in der Cloud speichern, besonders gravierend. Ransomware-Angriffe sind nicht nur schnell, sondern auch einfacher und lukrativer als das Stehlen und Verkaufen von Kreditkartendaten oder persönlichen Daten, die im Laufe der Zeit an Wert verlieren. Hinzukommt die diskrete Zahlungsabwicklung via Kryptowährung, die anonym abläuft und schwer nachzuverfolgen ist. All dies erklärt, warum bei Cyberkriminellen das saubere, unkomplizierte Geschäftsmodell von Ransomware nach wie vor hoch im Kurs steht.

Das Problem wird verschärft, da bei vielen Unternehmen ein problematischer Mangel an Cybersicherheitskenntnissen herrscht. Die Auswirkungen werden bei schnelllebigen Ransomware-Angriffen sehr deutlich. Es gibt einfach nicht genug ausgebildete Sicherheitsleute, um Systeme zu scannen, nach Bedrohungen zu suchen und auf Vorfälle zu reagieren. Der aktuelle Spotlight Report liefert wichtige Einblicke in die Bewaffnung der Ransomware-Akteure, den Übergang von opportunistischen zu gezielten Angriffen und die Branchen, auf die es die Cyberangreifer abgesehen haben.

KI-basierte Erkennung und Reaktion auf Ransomware

Wenn Unternehmen bösartige Verhaltensweisen frühzeitig im Angriffszyklus erkennen, können sie die Anzahl der mit Ransomware verschlüsselten Dateien begrenzen, die Verbreitung des Angriffs stoppen und einen katastrophalen Geschäftsausfall verhindern. Dies gilt gerade im Fall von Netzwerkfreigabe-Dateien, auf die es die Akteure im Moment besonders abgesehen haben. Um sich effektiv zu schützen, müssen Unternehmen nach frühen Indikatoren für einen Ransomware-Angriff Ausschau halten. Da die Täter gezielter agieren, kann deren Verweildauer im Netzwerk recht lang sein, bevor Dateien verschlüsselt werden. Von der Erstinfektion bis zum eigentlichen Einsatz der Ransomware führen Angreifer oft lange Zeit ungestört Auskundschaftungen im kompromittierten Netzwerk durch, um festzustellen, welche Systeme besonders geschäftskritisch und damit finanziell attraktiv sind für die Verschlüsselung.

Es gibt viele Schritte im Angriffslebenszyklus, die Unternehmen proaktiv auf erste Anzeichen hin überwachen können. Es ist wichtig, einen detaillierten Notfallplan zu haben, um einen Ransomware-Vorfall zu bewältigen, einschliesslich der Kundenkommunikation. Ein dokumentierter und geprobter Reaktionsprozess ist ebenso entscheidend wie die Fähigkeit, derartige Angriffe proaktiv zu erkennen.

Beispielsweise sollten Sicherheitsfachkräfte wissen, dass das Herunterfahren eines mit Malware verschlüsselten File-Servers das System-BIOS zerstören kann, wodurch es überhaupt nicht mehr wiederherstellbar ist. Massnahmen wie Netzwerksegmentierung und Hostisolierung sollten in Betracht gezogen werden. Ebenso wichtig ist aber auch die Überwachung des privilegierten Zugriffs, um zu wissen, welche Konten Zugriff auf kritische Systeme haben.

Umfassende Kenntnisse über die Systeme und Benutzer, die auf bestimmte Dienste zugreifen, ermöglichen es zudem, den Missbrauch von privilegierten Zugängen zu überwachen. Dies ist entscheidend, um zu reagieren, wenn dieser Zugang kompromittiert ist, lange bevor die Verschlüsselung von Netzwerkdateien stattfindet.

Künstliche Intelligenz kann hier unauffällige Anzeichen für Ransomware-Verhalten erkennen und ermöglicht es Unternehmen, weitreichende Schäden zu verhindern. Eine entsprechend ausstaffierte Sicherheitsplattform beschleunigt die Erkennung und Reaktion, indem diese Netzwerk-Metadaten mit dem richtigen Kontext sammelt, anreichert und speichert. Auf diese Weise ist es möglich, versteckte Bedrohungen in Echtzeit zu erfassen, zu verfolgen und zu untersuchen. Entscheidend ist dabei die unternehmensweite Abdeckung von Clouds, Rechenzentren, Benutzern und IoT-Netzwerken. Nur so lässt sich sicherstellen, dass Angreifer sich nicht in einem verborgenen Winkel der heute weitreichenden IT-Umgebung eines Unternehmens verstecken können.

Der Autor

Andreas Müller ist Regional Sales Director bei Vectra und für die DACH-Region verantwortlich. Er verfügt über mehr als 15 Jahre Vertriebserfahrung im Cyber-Sicherheitsmarkt. Andreas Müller leitet die Vertriebsaktivitäten von Vectra und betreut die Enterprise-Kunden. Bevor Andreas Müller zu Vectra stiess, war er dreieinhalb Jahre lang Teamleiter Enterprise Sales bei Check Point in Deutschland. Davor war er unter anderem für Heat Software, Lumension Security, Matrix42 und Appsense tätig.