ISO27000er-Familie

Die ISO27000er-Familie besteht aus insgesamt 16 Normen, von denen nur ISO27001 und ISO27002 in einem breiteren Umfeld bekannt und für die Zertifizierung direkt relevant sind.

Die Norm ISO/IEC 27001

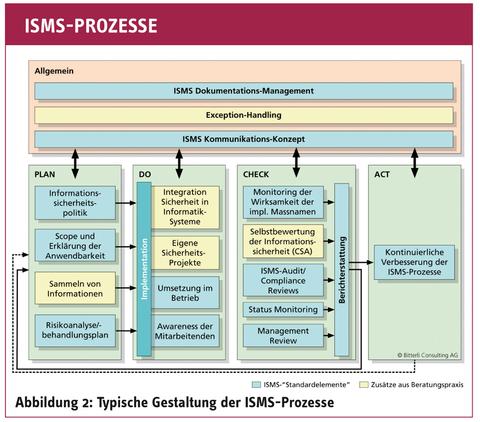

In ISO/IEC? 27001 wird ein Informationssicherheitsmanagementsystem (ISMS) analog einem ISO9000-Qualitätsmanagementsystem beschrieben. Die Norm erschien erstmals 1998 als British Standard BS7799-2 und fordert ein prozessorientiertes Vorgehen zum Aufbau und Betrieb eines ISMS, das aus den vier zyklischen Phasen «Planen», «Umsetzen», «Überwachen» und «Verbessern» besteht – im Englischen mit «Plan – Do – Check – Act» bezeichnet.

Ein ISMS soll gemäss ISO27001:

- sicherstellen, dass adäquate Massnahmen getroffen werden, um die Informations-Werte angemessen zu schützen;

- dem Management Gewissheit geben, dass die Geschäftsrisiken bezüglich Informationssicherheit kontrolliert werden;

- eine Basis darstellen für Unternehmen, die eine effektive Sicherheitsorganisation betreiben wollen;

- bei Kunden, Handelspartnern und anderen betroffenen Parteien Vertrauen schaffen.

ISO27001 regelt im Detail den Geltungsbereich eines ISMS, die Formulierung einer Informationssicherheitspolitik, die systematische Risikoeinschätzung, die Inventarisierung sämtlicher Werte («Assets»), die Reduktion der Bedrohungen dieser Assets auf ein festgelegtes Risikoniveau, die formale Akzeptanz sämtlicher Restrisiken, die Durchführung von internen Sicherheitsaudits, und, und … und. Wenn man die Norm wirklich genau anschaut, sind es insgesamt über 160 verschiedene Anforderungen an die Aufbau- und Ablauforganisation eines ISMS.

Die Norm ISO/IEC 27002

ISO27002 ist die ursprünglich erste Norm in der Serie; sie erschien 1995 als British Standard BS7799 und enthält eine Sammlung allgemein anerkannter Sicherheitsmassnahmen, welche grundsätzlich und für alle Unternehmen gültig sind (sogenannte «Grundschutzmassnahmen») – leider in einem unterschiedlichen Detaillierungsgrad und teilweise redundant zu Elementen aus ISO27001 oder ISO27005. Auch hier steckt der Teufel im Detail: Die insgesamt 133 Sicherheitsmassnahmen entpuppen sich bei wirklich genauem Hinschauen als Meta-Massnahmen (Themenpakete); insgesamt enthält ISO27002 demnach weit über 1200 Einzel-Massnahmen – eine kaum überschaubare Menge!

Andere zugehörige Normen

Von den insgesamt 16 Normen der ISO27000er-Familie sind für ein Unternehmen, das sich ernsthaft um ein wirksames ISMS kümmern möchte, noch die folgenden «interessant»:

- ISO27005 enthält die Beschreibung eines unternehmensweiten Frameworks für Informationssicherheits-Risikomanagement (2006 erstmals unter BS7799-3 veröffentlicht) und ist ähnlich zu ISO31000 aufgebaut. Da die systematische Identifikation, Bewertung und Behandlung von Risiken eine zentrale Komponente eines ISMS darstellt, ist diese Norm für die Umsetzung von ISO27001 wichtig aber freiwillig.

- ISO27004 enthält Angaben, wie Metriken für die Wirksamkeit von Informationssicherheitsmassnahmen z.B. im Rahmen eines ISMS entwickelt und gemessen werden können. Diese Norm enthält primär die entsprechende Theorie – ist dank der systematischen Herleitung, der klaren Sprache und letztlich der 17 detaillierten Beispiele auch für die Praktiker ein zentrales Hilfsmittel.

Was ist eine Zertifizierung?

Eine Zertifizierung ist das Ergebnis einer – durch eine formal akkreditierte Zertifizierungsstelle durchgeführten – unabhängigen Beurteilung, ob das Managementsystem eines Unternehmens die spezifischen Anforderungen einer bestimmten Norm erfüllt. Bei ISO27001 sind dies vor allem die folgenden Punkte:

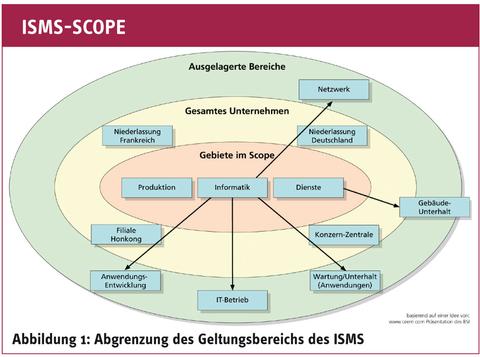

Scope

Eine zentrale Aussage gemäss ISO27001 ist die formale Festlegung des Geltungsbereichs des ISMS («Scope») in Bezug auf die Charakteristika der Geschäftstätigkeit, des Unternehmens, seines Standortes, der Informationswerte und der eingesetzten Technologien. Am einfachsten ist die Festlegung des Scope auf das gesamte Unternehmen. Unter Umständen sinnvoll ist der Ausschluss bestimmter Bereiche («alles ausser …») oder die explizite Aufführung der abgedeckten Bereiche (z.B. «alle Unternehmensstandorte in der Schweiz»). Sinnvoll abgegrenzt wird z.B. nach Unternehmenseinheiten gemäss dem Organigramm des Unternehmens, nach Geschäftsprozessen oder auch nach Produkten, obwohl letzteres in der Praxis manchmal etwas schwierig ist.

Statement of Applicability

Sollten auf Grund des Charakters eines Unternehmens und seiner Geschäftstätigkeit eine oder mehrere der 133 Sicherheitsanforderungen aus dem Katalog ISO27002 nicht anwendbar sein, können sie in einer formalen Deklaration («Statement of Applicability») ausgeschlossen werden – z.B. wenn intern keinerlei Software-Entwicklung durchgeführt wird, schliesst man die entsprechenden Sicherheitsmassnahmen (Themen) aus. Solche Ausschlüsse sind jedoch nur unter bestimmten Bedingungen zulässig: Ausschlüsse dürfen die Fähigkeit des Unternehmens nicht beeinträchtigen, die aufgrund ihrer Tätigkeit oder der rechtlichen Anforderungen notwendige Informationssicherheit bereitzustellen. Im Weiteren müssen Ausschlüsse begründet werden. Zudem muss der Nachweis erbracht werden, dass die mit Ausschlüssen verbundenen Risiken von den dafür verantwortlichen Personen ordnungsgemäss akzeptiert wurden.

Weitere, zwingend zu erstellende ISMS-Dokumente

Neben der formalen Festlegung von «Scope» und «Statement of Applicability» gibt es weitere ISMS-Dokumenten, welche als Einzeldokument oder als Teil eines übergeordneten Gesamtdokumentes vorhanden sein müssen. Dies sind unter anderem:

- Die ISMS-Politik umfasst die übergeordneten Ziele sowie die Stossrichtung für sämtliche Aktivitäten im Zusammenhang mit der Informationssicherheit und berücksichtigt die gesetzlichen, regulatorischen wie auch die unternehmensspezifischen Anforderungen an Informationssicherheit. Die ISMS-Politik muss auch die Ausrichtung des ISMS auf das unternehmensweite Risikomanagement sowie die Kriterien für die Risikobewertung erläutern. Als zentrales ISMS-Dokument muss die Politik von der Geschäftsleitung formal bewilligt sein. Die ISMS-Politik ist einem allenfalls vorhandenen Informationssicherheitskonzept übergeordnet.

- Beschreibungen des Prozesses für die Identifikation, Bewertung, Beurteilung und Behandlung von Risiken, sämtlicher implementierter Sicherheitsmassnahmen und anderer wesentlicher Kernelemente des ISMS

Wie läuft ein Zertifizierungsaudit ab?

Das Vorgehen für Zertifizierungsaudits ist in Dokumenten beschrieben, welche primär für die Zertifizierer und nicht für das zu zertifizierende Unternehmen von Bedeutung sind: ISO/IEC 17021 («Requirements for bodies providing audit and certification of management systems») sowie ISO/IEC 27006 («Requirements for bodies providing audit and certification of information security management systems»).

Vorbereitende Dokumentenprüfung

Typischerweise führt der Zertifizierer als erstes einen «Vor-Audit» durch, der im Wesentlichen aus einer systematischen Durchsicht der formalen ISMS-Dokumentation besteht. Zusätzlich zu den bereits erwähnten Dokumenten umfasst dies in aller Regel auch die Durchsicht des Risikoberichtes, also eines Kataloges sämtlicher (erkannten) Risiken des Unternehmens mit ihrer Bewertung und Behandlung. Ein Vor-Audit findet meist in den Räumlichkeiten des Zertifizierers und ohne aktive Beteiligung des zu zertifizierenden Unternehmens statt.

Zertifizierungs-Audit

Sind aufgrund des Vor-Audits keine wesentlichen Lücken in der formalen Dokumentation des ISMS erkennbar, führt der Zertifizierer den eigentlichen Zertifizierungs-Audit durch. Dabei geht es darum, die Einhaltung der unternehmensinternen Richtlinien, die Erreichung der unternehmensspezifischen Sicherheitsziele sowie die Einhaltung der implementierten Sicherheitsverfahren und -prozesse zu bestätigen. Zudem muss verifiziert werden, ob das Unternehmen ein ISMS konform zu ISO27001 implementiert hat und alle Sicherheitsanforderungen gemäss ISO27002 abdeckt. Zertifizierungs-Audits finden zum grössten Teil rein Interview-basiert statt, fallweise ergänzt mit weiteren Prüfungshandlungen des Auditors.

Aufrechterhaltungs-Audit

Periodisch und genügend häufig (in der Regel einmal jährlich) sollten kleinere Überwachungs-Audits und normalerweise alle drei Jahre umfassende Re-Zertifizierungs-Audits stattfinden.

Kritische Fragen bei Zertifikaten: Wer hat die Zertifizierung durchgeführt?

Aufgrund internationaler Verträge kann jedes – in irgendeinem Vertragsland für ISO27001-Zertifizierungen – akkreditierte Unternehmen in sämtlichen dieser Länder eine gültige Zertifizierung durchführen. Dies führt zwangsläufig zu kulturbedingten Unterschieden in der Breite und Tiefe der Durchführung. Die niedrigeren Kostenstrukturen der ausländischen Zertifizierer führen aufgrund des oft grossen wirtschaftlichen Drucks der Auftraggeber auch in der Schweiz zu einem gewissen Verdrängungskampf. Da der Name des Zertifizierers auf dem Zertifikat ersichtlich ist, werden aus Reputationsgründen aber in der Regel regional tätige Zertifizierer gewählt.

Was genau steht im «Scope»?

Für Aussenstehende ebenfalls leicht erkennbar ist der auf dem Zertifikat aufgedruckte Scope. Jedoch sind die verwendeten Bezeichnungen nicht immer sehr aussagekräftig: «Ganzes Unternehmen» ist klar, allenfalls auch «Ganzes Unternehmen mit Ausnahme des Bereichs Entwicklung» – aber was genau heisst z.B. «Kredit Beratungs-Komponente», «neues Medium E-Mail» oder «Data Warehouse»? Hier müssten interessierte Dritte (z.B. potentielle Geschäftspartner) weitere Erläuterungen vom zertifizierten Unternehmen einfordern – ein manchmal schwieriges Unterfangen.

Was wurde im «Statement of Applicability» ausgeschlossen?

Als potentieller Partner eines ISO27001-zertifizierten Unternehmens würde es mich interessieren, ob dieses bestimmte Sicherheitsmassnahmen im Rahmen des ISMS wirklich abdeckt oder ob für mich zentrale Sicherheitsthemen im «Statement of Applicability (SoA)» ausgeschlossen wurden. Das SoA ist aber nicht öffentlich und wird auch auf Anfrage nur ungern ausgehändigt – vor allem nicht mit allen zugehörigen Risikoüberlegungen, warum die ausgeschlossenen Sicherheitsmassnahmen denn nicht notwendig seien.

Warum hat das Unternehmen die Zertifizierung veranlasst?

Eine wichtige Frage – für deren Diskussion an dieser Stelle der Platz leider nicht ausreicht – ist, warum ein Unternehmen eine ISO27001-Zertifizierung durchführen lässt: Ist es aus Marketing-Überlegungen oder wegen dem Bestreben, ein bereits hervorragendes ISMS durch eine unabhängige Stelle bestätigen zu lassen? Manchmal wird auch von Geschäftspartnern (wie z.B. in der Automobilindustrie) grosser Druck ausgeübt, ein Zertifikat vorweisen zu können.

Illusion und Realität: PDCA-Modell suggeriert Kreislauf

ISO27001 wird als perfektes Managementsystem angepriesen, das sich im Rahmen eines Lebenzyklus’ systematisch um alle Informationssicherheitsrisiken kümmert. In Tat und Wahrheit wird der PDCA-Prozessansatz einzig in der Einleitung im Abschnitt 0.2 auf einer halben Seite kurz beschrieben – im gesamten restlichen Dokument ist dieser Lebenszyklus nur ansatzweise und in den anderen 15 Normen der 27000er-Serie gar nicht erkennbar. Entsprechend wird dieser Kreislauf auch höchst unterschiedlich in die konkrete Praxis umgesetzt.

Abgrenzung zu verwandten Sicherheitsbereichen

Die 27000er-Normen kümmern sich um Informationssicherheit und grenzen diese in keiner Art und Weise zur IT-Sicherheit ab. Nur indirekt erkennbar ist die Tatsache, dass IT-Sicherheit als Untermenge der Informations-Sicherheit verstanden wird; so sind rund die Hälfte der 133 Sicherheitsmassnahmen aus ISO27002 technischer Natur. In der Praxis bestehen vor allem in grösseren Unternehmen oft zwei getrennte Organisationsbereiche: eine «Fachstelle für Informationssicherheit» und eine zweite – oft in der Informatik versteckte – «Fachstelle für IT-Sicherheit». Eine klare Abgrenzung ihrer Aufgaben, Kompetenzen und Verantwortlichkeiten wäre in der Praxis auf jeden Fall notwendig; die Normen enthalten aber keine diesbezüglichen Vorgaben.

Inhaltlich kümmern sich auch andere Stellen um Themen, welche gemäss ISO27001/2 im Rahmen des ISMS abgedeckt sind. Dies führt in der Praxis immer wieder zu widersprüchlichen oder fehlenden Sicherheitsmassnahmen:

- Wer ist z.B. dafür verantwortlich, dass die im neuen Datenschutzgesetz im Land einer Tochtergesellschaft aufgeführte Pflicht der Verschlüsselung sämtlicher Festplatten (!) auch auf dem Radar des ISMS auftaucht – der zentrale oder der lokale Rechtsdienst, der lokale IT-Verantwortliche oder die ISMS-Fachstelle?

- Wer ist verantwortlich, dass die Vertraulichkeitsvereinbarung nicht nur von neu angestellten Mitarbeitenden sondern auch von allen Temporärarbeitskräften und Drittfirmen-Mitarbeitern unterschrieben wird – der Personaldienst, die Einkaufsabteilung oder die ISMS-Fachstelle?

- Wer setzt die (unbeliebte) Schreibtisch-Aufräumpflicht («Clear desk policy») im Unternehmen durch – die «Fachstelle Physische Sicherheit» oder die «ISMS-Fachstelle»? Und wird sie gemäss der Verpflichtung der Norm überhaupt implementiert?

Integration in Enterprise Risk Management

In der Praxis bestehen oft grosse Unsicherheiten hinsichtlich der Integration des Risikomanagements als Teil des ISMS in ein unternehmensweites Risikomanagement (ERM). Wer kümmert sich darum – und sind z.B. die Kriterien für die Risikobewertung und Risikoakzeptanz einheitlich definiert?

Und was machen wir mit der Tatsache, dass wir auf dem ISMS-Radar (eigentlich) Hunderte von Informationssicherheitsrisiken haben und dann auf dem Radar des ERM vielleicht nur noch ein einziges Stellvertreter-Risiko für das gesamte ISMS?

Inventarisierung und Ownership

Eigentlich steht in ISO27001, dass sämtliche «Assets» (alles, was für das Unternehmen einen Wert darstellt), also z.B. alle Anwendungen, IT-Systeme, Daten usw. in einem Inventar aufgeführt und einem klaren Owner zugewiesen sein müssten. In der Praxis gilt das «Ownership-Prinzip» aber als ein Unding, das in dieser Form nicht umsetzbar sei und daher auch häufig nicht umgesetzt wird. Damit unterbleibt in der Regel aber auch die geforderte Untersuchung sämtlicher Assets nach den sie betreffenden Risiken.