Sicherheitsforscher sind laut einem

Bericht von "Zdnet.com" auf ein neues Botnet aufmerksam geworden, das Millionen von Windows-Servern mit aktiviertem Remote-Desktop-Protokoll (RDP) angreift. Das Botnet mit der Bezeichnung Goldbrute wurde vom Security-Experten Renato Marinho von Morphus Labs entdeckt und soll aktuell Brute-Force-Angriffe auf rund 1,5 Millionen RDP-Server ausführen, Tendenz steigend.

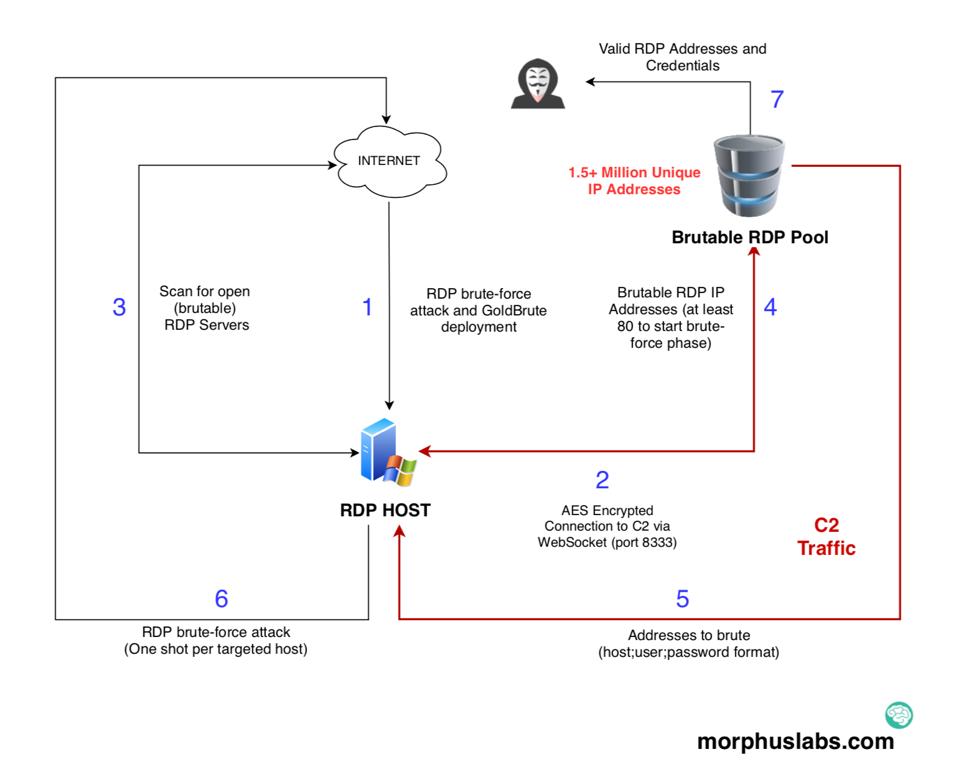

Laut Marinho arbeitet das Botnet nach folgendem Schema: Ein Botnet-Rechner verschafft sich via Brute-Force-Angriff Zugang zum einem Windows-Rechner via RDP-Verbindung. In einem nächsten Schritt wird eine Zip-Datei mit einer Malware geladen, worauf der attackierte Server seinerseits das Internet nach neuen RDP-Endpunkten scannt. Sobald 80 neue RDP-Verbindungen gefunden wurden, werden die IP-Adressen an den eigenen Command-and-Control-Server geschickt. Der infizierte Server erhält daraufhin eine Sammlung von IP-Adressen für neue Brute-Force-Attacken, wobei für jede Adresse nur eine Benutzer/Passwort-Kombination bereitgestellt wird, mit der sich der Bot-Rechner anzumelden versucht. Jeder Bot bekommt damit unterschiedliche Credentials, mit denen wiederum Brute-Force-Angriffe durchgeführt werden.

Das Botnet ist von Sicherheitsmechanismen nur schwer zu entdecken, da jeder Bot-Rechner nur einen Versuch unternimmt, sich am anvisierten System anzumelden.

(rd)