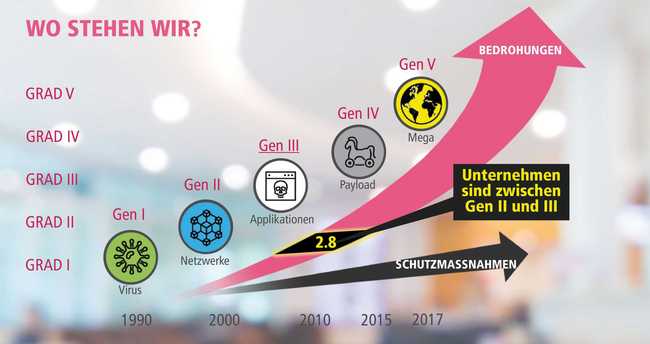

Wenn es um Bedrohungen, Angriffe oder Cyber-Attacken geht, kann zwischen verschiedenen Generationen unterschieden werden. Zu jeder Generation hat sich bezüglich IT-Security eine neue Industrie formiert. Heute spricht man dabei bereits von der fünften Generation von Angriffen. Diese umfasst gross angelegte und teils staatlich geförderte Multi-Vector-Angriffe, die sich dadurch auszeichnen, dass sie sich weltweit sehr schnell ausbreiten und zahlreiche Bereiche oder ganze Länder gleichzeitig betreffen. Alle Branchen sehen sich aktuell mit Cyberattacken der fünften Generation konfrontiert.

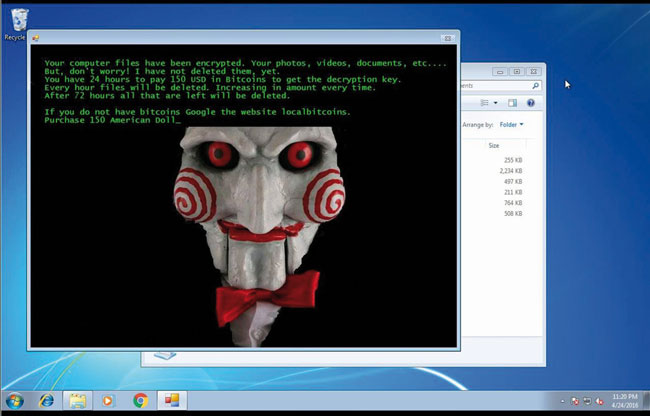

Erpresser fordern Lösegeld

Ransomware spielt zwar schon seit den späten 80er-Jahren im Bereich Cybersicherheit eine gewisse Rolle, doch 30 Jahre später steht sie ganz klar im Mittelpunkt. Lag das Hauptangriffsziel in den 80er-Jahren noch auf dem Gesundheitssektor, ist Ransomware heute eine Gefahr für jedes Unternehmen und jeden Einzelnen von uns. Solange diese Schadsoftware eine äusserst effiziente Methode darstellt, sich finanzielle Gewinne zu ergaunern – Erpresser fordern Lösegeld für verschlüsselte Daten, und solange Organisationen nichts dazulernen wollen, wenn es um ihre Cybersicherheit geht, solange sollten wir nicht überrascht sein, wenn diese Art von Angriffen auch in den kommenden Jahren nicht nachlassen wird.

Hacker nutzen die Tatsache aus, dass sich die meisten Unternehmen auf ältere Sicherheitsgenerationen verlassen. (Quelle: Check Point)

Hochentwickelte Tools ermöglichen es Angreifern, auf einen Schlag eine grosse Anzahl von Unternehmen in weiten geografischen Regionen zu infizieren. (Quelle: Check Point) (Quelle: Check Point)

Die zunehmende Konnektivität führt zu einem immer grösseren Jagdgebiet für Cyber-Angreifer. (Quelle: Check Point)

IoT-Devices nicht sicher

Im vergangenen Jahr wurden mittels DDoS-Attacken eine Vielzahl von Zielen angegriffen. Die Täter sind dabei häufig schemenhafte Figuren, welche die Motive für ihre Taten nur schwer erkennen lassen. Die Motive sind dennoch vielfältig und reichen von Wettbewerbsmissbrauch bis hin zu politischem Hacktivismus. Nachforschungen zeigen, dass sich in den letzten Jahren die Versuche, IoT-Geräte zu rekrutieren und über diese DDoS-Angriffe auszuführen, zu einer weit verbreiteten Praxis entwickelt haben. Dies liegt hauptsächlich an nur mit schwachen Authentifizierungsmechanismen ausgestatteten Online-Devices, die für das Eindringen und Manipulieren durch Threat-Akteure sehr empfänglich sind.

Ein brandneues, als IoTroop bezeichnetes Botnet, hat sich auf die Rekrutierung von IoT-Geräten spezialisiert und verbreitet sich deutlich rascher und hinterlässt mehr potentielle Schäden als etwa das Mirai-Botnet von 2016. IoTroop verbreitet sich über Sicherheitslücken in IoT-Software und -Hardware und es gibt Anzeichen dafür, dass bereits mehr als eine Million Organisationen davon betroffen sind.

Die Gemeinsamkeit von Botnets liegt darin, dass sie zur Erreichung ihrer Ziele bestrebt sind, eine kritische Masse zu erreichen. Ganz gleich, ob es sich um DDoS, Krypto-Mining oder Massenwerbung handelt, der Schlüssel zum Erfolg liegt darin, so viele Geräte wie möglich zu infizieren. Danach ist es fast unmöglich, einen Angriff mit konventionellen Mitteln abzuwehren.

Infizierte Apps

Im letzten Jahr war, so verschiedene Berichte, fast jedes Grossunternehmen Opfer einer Attacke mit mobiler Malware. Und sogar die als besonders vertrauenswürdig eingestuften App-Stores weisen Schwachstellen auf, die regelmässig ausgebeutet werden, so dass auch diese kontinuierlich mit Schadsoftware infizierte Apps anbieten. Die Cyberlandschaft der fünften Generation bietet Kriminellen eine grössere Angriffsfläche und damit mehr Möglichkeiten, diese für ihre Zwecke auszunutzen. Hinzu kommen neue Schwachstellen, wie zum Beispiel Bluetooth oder WiFi, die sowohl von den Organisationen als auch von den Konsumenten selbst eine erhöhte Wachsamkeit über die mit mobilen Endgeräten verbundenen Risiken abverlangen.

Krypto-Mining

Die Entwickler von Schadsoftware gehören mit zu den frühesten Anwendern von Kryptowährungen und neigen naturgemäss dazu, gerade aufkeimenden Trends zu folgen, um ihre Schadsoftware möglichst weit und effektiv zu verbreiten. Der verblüffende Wertanstieg von Kryptowährungen 2017 hat dazu geführt, dass sich auch Cyber-Kriminelle im Gefolge dieses Trends bewegen.

Doch statt zu viel Zeit und Mühen in das Krypto-Mining zu stecken, verlagern sich die raffiniertesten Attacken heute immer mehr in Richtung klassischer Bankräubermethoden und haben es einfach nur auf Geld abgesehen, indem sie sich durch Diebstahl direkt an den Kryptobörsen selbst bereichern. Und wenn es sich als zu aufwendig erweist, in eine Kryptobörse einzubrechen, dann gibt es immer noch die Option, illegal an die digitalen Schlüssel eines Kryptowährungs-Wallets zu gelangen.

Epischer Kampf

Cybersicherheit ist häufig eine Art Katz-und-Maus-Spiel, ein epischer Kampf zwischen Gut und Böse. Zur Umgehung von Sicherheitsmassnahmen und um ihre Verfolger auf Distanz zu halten, nutzen Malware-Entwickler die fortschrittlichsten Taktiken. Und sie lernen diese Taktiken zunehmend von der Katze selbst, das heisst von den sie jagenden Sicherheitsagenturen.

Wenn man zurückschaut, ist es relativ einfach, die verschiedenen Generationen von Cyber-Angriffen und die Sicherheitsmassnahmen gegen diese Attacken auszumachen. Alarmierend jedoch ist die enorme Geschwindigkeit, mit der die Entwicklung von Cyber-Angriffen voranschreitet. Diese Geschwindigkeit übersteigt bei weitem die Sicherheitsniveaus, mit denen Organisationen und Unternehmen dagegenhalten wollen.

Organisationen nicht bereit

Tatsache ist, dass die meisten Unternehmen und Organisationen nur für die Abwehr von Bedrohungen der zweiten oder dritten Generation hinreichend gerüstet sind, obwohl wir es heute schon mit der fünften Generation zu tun haben.

• Gen I – Viren

• Gen II – Netzwerke

• Gen III – Anwendungen

• Gen IV – Payload (Nutzdaten)

• Gen V – Mega Attacken / Multi-Vector-Angriffe

Gen-V-Implementierungen bauen konsolidierte, vereinheitlichte Sicherheitsarchitekturen auf, die in der Lage sind, Mobilität, Cloud und Netzwerke zu verwalten, zu integrieren und diese Komponenten gegen Cyber-Attacken der fünften Generation erfolgreich zu schützen sowie Angriffe dieser Art zu verhindern. Die integrierte Threat Prevention muss dabei auch mit einer über alle Plattformen hinausreichenden dynamischen Sicherheitsrichtlinie Hand in Hand arbeiten, welche die Geschäftsanforderungen zum Ausdruck bringt, Cloud-Anforderungen mit Auto-Scaling unterstützt und zudem in der Lage ist, sich flexibel in APIs von Drittanbietern zu integrieren.

Mehrschichtige Threat Prevention

Darüber hinaus muss eine einheitliche, technologisch fortschrittliche und mehrschichtige Threat-Prevention-Umgebung, CPU-Level-, Sandbox-Prevention-, Threat-Extraction-, Anti-Phishing- sowie Anti-Ransomware-Lösungen umfassen, wenn sie in der Abwehr gegen bekannte und unbekannte Zero-Day-Attacken erfolgreich sein will.

Eine hochentwickelte Architektur, über die die gesamte Sicherheitsinfrastruktur betrieben wird, ist der einzige Weg, um gegenüber Cyber-Angriffen der fünften Generation einen einheitlichen und geschlossenen Schutzwall aufzubauen. Zur Bekämpfung dieser neuartigen Attacken müssen Unternehmen Cyber-Security-Technologien der fünften Generation bereitstellen, die über eine hochentwickelte, echtzeit-basierende Threat Prevention verfügen, die alle Netzwerke, virtuellen Komponenten, Clouds, Remote-Büros sowie alle mobilen Operationen eines Unternehmens schützt.

Die Autorin

Sonja Meindl ist diplomierte Wirtschafts-Ingenieurin und verantwortet als Country Manager seit 2012 die Geschäfte von Check Point in der Schweiz und in Österreich. Check Point bietet eine umfassende Sicherheitsarchitektur, um Unternehmen zu schützen. Check Point Alps (Schweiz und Österreich) beschäftigt rund 40 Mitarbeitende.