Zum Suchbegriff «IT Risk» findet Amazon 250’051 Treffer. Der Grossteil davon besteht sicherlich aus «False Positives». Trotzdem können wir ohne Risiko – oder eher Bedrohung – einer Lüge bezichtigt zu werden, behaupten, dass hunderte von Autoren zehntausende von Seiten zu diesem Thema verfasst haben. Kaum eine grössere Organisation, die irgendetwas mit IT zu tun hat (schliesslich auch die ISACA), hat nicht irgendwann mindestens ein Framework, eine Methodologie oder eine Publikation zu IT Risk veröffentlicht.

Die Zahl von Bäumen, die zum Druck all dieser Bücher und anderer Dokumente gefällt wurden, zeigt:

- Das Thema IT Risk ist zentral.

- Die Umsetzung ist alles andere als einfach. und

- es macht wenig Sinn, hier nochmals die Grundlagen zu erklären.

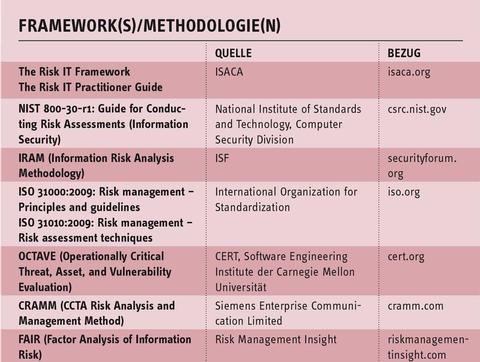

Wir gehen also nicht auf Begriffsdefinitionen ein und verweisen für detailliertere Ausführungen auf die 250’051 Amazon-Treffer. Allerdings kommen wir nicht darum herum, die Grundsätze kurz zusammenzufassen. Wir verweisen auf ein paar veröffentlichte Frameworks und Methodologien, bevor wir ausgewählte Herausforderungen aus der Praxis zeigen. Zum Schluss stellen wir an einem Praxisbeispiel ein mögliches Vorgehen zur Identifikation und Bewertung von Risiken vor.

Abb. 1: IT Risk in der Risikohierarchie aus «The Risk IT Framework» von ISACA (Quelle: ISACA)

Abb. 2: Ablauf eines moderierten Workshops (Quelle: ISACA)

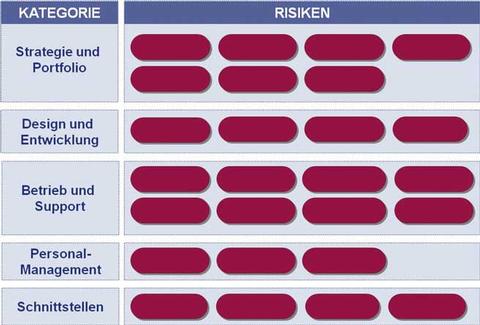

Abb. 3: Beispiel für Risikokategorien (Quelle: ISACA)

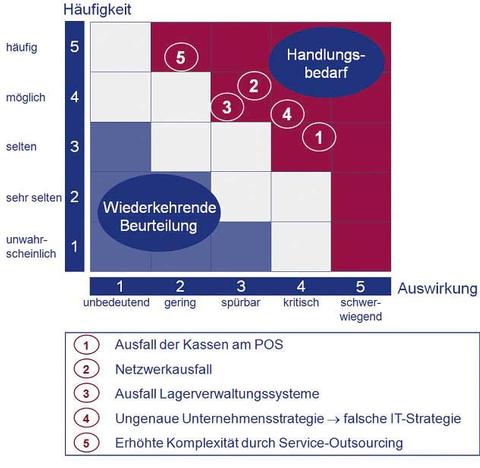

Abb. 4: Schlüsselrisiken (Auszug) nach der Priorisierung (Quelle: ISACA)

Die Theorie weiss viele Antworten. Fragen bleiben.

Die Grundsätze des IT-Risikomanagements sind schnell erklärt: Abstrakte Bedrohungen können zu einem konkreten Risiko führen, also einer möglichen negativen und unerwünschten Zielabweichung. Um mit diesen Risiken umzugehen, müssen die Risikoverantwortlichen zuerst Bedrohungen und dann mögliche Szenarien identifizieren. Jedem relevanten, repräsentativen Szenario ordnen sie dann eine Eintretenswahrscheinlichkeit und ein Schadensausmass zu. Zur Visualisierung – und nicht zuletzt zur Kommunikation nach oben – dient zum Beispiel eine Risikomatrix (siehe Abbildung 4 aus dem Praxisbeispiel). Unter Berücksichtigung von Risikoappetit und -fähigkeit des Unternehmens, aber auch mit Kosten-Nutzen-Überlegungen werden wo nötig Massnahmen eingeleitet, um das Risiko auf ein akzeptables Mass (Restrisiko) zu senken. Dazu reduziert man die Eintretenswahrscheinlichkeit und/oder das erwartete Schadensausmass des entsprechenden Szenarios. Massnahmen zur Reduktion von IT-Risiken stammen häufig aus dem Bereich der IT-Sicherheit. Auch ungewöhnlichere Varianten wie zum Beispiel Versicherungen lassen sich anwenden.

Die zahlreichen Bücher sind zu Recht länger als der vorhergehende Absatz, denn hier gehen die Fragen weiter:

- Wie stelle ich sicher, dass ich alle relevanten Szenarien in Betracht ziehe?

- Wie bestimme ich die jeweiligen Eintretenswahrscheinlichkeiten und Schadensausmasse? Genügen Modelle

basierend auf Vergangenheitsdaten?

- Sind die einzelnen Szenarien wirklich so unabhängig voneinander wie angenommen? Wie stehen aggregierte Einzelrisiken im Verhältnis

zur Risikofähigkeit des Unternehmens, falls sie doch korrelieren?

Der seriöse Umgang mit diesen Fragen ist entscheidend, das mussten die Finanzinstitute bei Markt- und Kreditrisiken in den letzten sechs Jahren schmerzlich feststellen. Die Herausforderungen von IT-Risiken sind keineswegs grundlegend anders. Auch wir können keine abschliessenden Antworten auf diese Fragen geben, doch erläutern wir nachfolgend eine mögliche Technik aus einem realen Projekt, die die erwähnten Fragen aus verschiedenen Blickwinkeln betrachtet.

Bunte Vielfalt von Anleitungen

Neben der umfangreichen Literatur zum Thema IT-Risiken existieren zahlreiche Frameworks und Methodologien. Ohne Anspruch auf Vollständigkeit und Details seien in der untenstehenden Tabelle einige davon aufgelistet. Jedes Framework hat seine Befürworter und Gegner; wir nehmen absichtlich keine Bewertung vor. Mit einer Ausnahme: Die frei verfügbaren Dokumente «The Risk IT Framework» und «The Risk IT Practitioner Guide» von ISACA (letzteres für Mitglieder) gewähren einen hervorragenden Überblick und geben nützliche Tipps für die Umsetzung ab.

Integration als Herausforderung in der PraxisAuch wenn IT-Risiken und deren Management keineswegs ein neues Thema sind, und trotz der vielen Fachliteratur, finden sich in der Praxis zahlreiche verbesserungswürdige Situationen. Wir zeigen hier eine Auswahl der wichtigsten Herausforderungen aus der Umsetzung exemplarisch auf. Natürlich betreiben auch zahlreiche Unternehmen ein mustergültiges IT-Risikomanagement.

In vielen Fällen existiert eine Stelle, die sich mit dem Thema IT Risk befasst – ganz vorbildlich. Das Risiko wird regelmässig analysiert und ins unternehmensweite Risikomanagement rapportiert. Der Link zur IT und/oder Informationssicherheit funktioniert aber häufig nur in eine Richtung. Heisst: Zur Analyse der Restrisiken werden Massnahmen der IT-Sicherheit in Betracht gezogen, aber Entscheidungen der IT-Sicherheit basieren nur in Ansätzen auf diesen Analysen. Es kommt vor, dass aus identifizierten Risiken notwendige Projekte in der IT-Sicherheit eingeleitet oder laufende Projekte priorisiert werden, die Durchführung der Projekte selbst und die gewählte Lösung hingegen basiert mehrheitlich auf Good Practice, Erfahrungen der Mitarbeitenden oder nicht selten auf den Möglichkeiten der naheliegendsten technischen Lösung.

Das Beiziehen von Good Practice und das Nutzen von Erfahrungen sind durchaus angebracht. Aber der Risikoappetit – wenn überhaupt vom oberen Management bestimmt und kommuniziert – und die Einbettung von IT Risk in die unternehmensweite Risikolandschaft kommen nicht selten zu kurz.

Nebenbei möchten wir hier kurz die Verwendung von Return-on-Investment-Berechnungen in der IT-Sicherheit ansprechen. Solche Methoden sollen einen unternehmerischen Blick auf ein Projekt ermöglichen. Allerdings werden sie, wenn überhaupt, vor allem zur Kommunikation und Rechtfertigung genutzt. Seltener dienen sie für Projektentscheide, da die quantitative Berechnung des Nutzens für die Sicherheit – häufig zu einem beträchtlichen Teil in Form von reduziertem Risiko auf immaterielle Güter wie Reputation – sehr schwierig und von vielen ungenauen Annahmen abhängig ist. Die unternehmerische Perspektive auf die Sicherheit ist zwar angebracht, doch bleiben auch bei dieser Betrachtung der Risikoappetit und das Einbetten von IT-Risiken in die unternehmensweite Risikolandschaft häufig aussen vor.

Folglich betrifft eine weitere Herausforderung aus der Praxis die Einbettung eines IT-Risikos in das Risikomanagement des Unternehmens. Häufig analysiert die verantwortliche Stelle IT-Risiken isoliert und rapportiert sie gesondert. Als separater Block gelangen diese auf die Liste der von anderen Stellen im Unternehmen identifizierten Risiken – häufig als operative Risiken – und fliessen so in die Berechnung des Gesamtrisikos ein. Wie Abbildung 1 zeigt, ist der Sachverhalt in der Realität nicht ganz so simpel: Die Betrachtung von IT Risk als isoliertes Thema und deren einfache Addition zu anderen Risiken bilden die Realität nur beschränkt ab. IT-Risikomanagement muss interaktiver und in enger Kooperation mit anderen Stellen durchgeführt werden. Das Unternehmen muss Überschneidungen, gegenseitige Beeinflussung und Korrelationen von unternehmensweiten Risiken ausmachen und berücksichtigen.

Mögliche Klassifizierungen von IT-Risiken und hilfreiche Listen mit zu berücksichtigenden Risiken liefert die Literatur ausreichend. In der Praxis kommt es jedoch immer wieder vor, dass die analysierten Risiken durch eine zu enge Linse betrachtet werden. Aussergewöhnlichere Risiken werden in der Praxis häufig unzureichend berücksichtigt. So etwa die Frage, ob die IT wirklich die richtigen Leute hat (angemessene Ausbildung und Erfahrung, guter Mix von demographischen Hintergründen und Ansichten usw.), zeitlich beschränkte Risiken aus der Durchführung eines IT-Projekts oder das Risiko, das die IT für ein umfangreicheres Projekt bedeutet, um nur drei Beispiele zu nennen.

IT-Risiken ganzheitlich identifizieren und bewerten

Zur Identifikation bestehender IT-Risiken in einer Organisation reicht es nicht, nur die IT selbst zu analysieren. Die Verantwortlichen müssen weitere Kreise der Organisation (z. B. die Benutzer) einbeziehen, um eine umfassende Sicht auf die existierenden IT-Risiken zu erhalten.

In unserem nachfolgenden Praxisbeispiel ging es darum, die IT-Risiken eines Handelsunternehmens gemeinsam zu identifizieren, zu bewerten und Verbesserungsmassnahmen zu entwickeln. Dies geschah im Rahmen eines mehrstündigen, moderierten Workshops, zu dem Vertreter verschiedener Unternehmensbereiche eingeladen waren, so etwa Vertreter aus Niederlassungen und Verteilzentren/Lagern, Vertreter zentraler Dienste wie Beschaffung, Personal, Finanzen & Rechnungswesen, Logistik, Werbung und interne Revision und natürlich IT-Vertreter. Um den Workshop trotz der vielen Teilnehmern (ca. 20 Personen) effizient abzuwickeln, griffen die Moderatoren auf technische Unterstützung zurück: Jeder Teilnehmer erhielt einen speziellen PC und konnte dort seinen Input eingeben. Die Beiträge aller Teilnehmer wurden dann zentral konsolidiert. Abbildung 2 zeigt den Ablauf des Workshops.

Mit Hilfe des Brainstormings zu Beginn wurden zunächst alle Risiken aufgelistet, die den Teilnehmern aus ihren Bereichen bekannt waren. In der Folge haben die Moderatoren diese bereinigt und kategorisiert, indem sie Mehrfachnennungen beseitigten, die Risiken verständlicher und eindeutiger formulierten und diversen Kategorien zuordneten.

In einem nächsten Schritt wurden die Risiken diskutiert und bewertet, um pro Kategorie die zentralen Risiken herauszuschälen. Die folgende Übersicht zeigt beispielhaft einige Schlüsselrisiken:

Die Priorisierung machte deutlich, dass auch solche Risiken als Schlüsselrisiken erkannt wurden, die nur indirekt etwas mit dem Betrieb der IT zu tun haben (z. B. Unternehmensstrategie, Service-Outsourcing). Diese Erkenntnis zeigt, dass weitere Unternehmenskreise unbedingt in die Risikoüberlegungen einbezogen werden sollten und dass freies Brainstormings zu Beginn eines derartigen Workshops äusserst wertvoll ist. Um die ausgemachten Risiken passend anzugehen, definierten die Teilnehmer zum Schluss erste Massnahmen.

Frameworks nutzen und Theorie sinnvoll umsetzen

Literatur und veröffentliche Frameworks bieten ausgezeichnete Grundlagen, um ein effektives und effizientes IT-Risikomanagement einzuführen und zu betreiben. Um zuverlässig mit IT Risk umzugehen, muss auch in der Praxis – wie aus der Theorie bekannt – IT Risk ganzheitlich angeschaut und Korrelationen berücksichtigt werden. Risikoanalysen sind ein gutes Hilfsmittel, um Projekte zu priorisieren, sollten aber auch zur Auswahl der Lösungen und zur Definition des Projektumfangs genutzt werden. Technologisch unterstützte Workshops mit Vertretern verschiedener Unternehmensbereiche haben sich als einfaches aber mächtiges Werkzeug erwiesen, um in der Praxis aus dem häufig anzutreffenden Silo-Denken von IT Risk auszubrechen.

Die Autoren

Matthias Peissert ist als Berater für Informationstechnologie in Financial Services in den Bereichen Business Continuity, IT Risk und Document Management der PwC tätig.

Raphael Blatter ist seit dem Abschluss des Studiums in Wirtschaftsinformatik und Informatik vor zwei Jahren bei PwC hauptsächlich im Bereich Information Security für den Finanzsektor tätig.

Matthias Peissert (Quelle: ISACA)

Raphael Blatter (Quelle: ISACA)