Quelle: Isaca

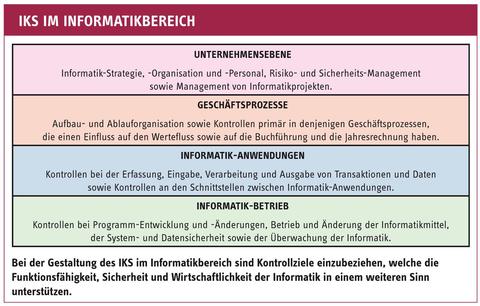

Internes Kontroll-System im Informatikbereich von KMU

Von Peter Steuri

Auf Risiken und Bedürfnisse ausgerichtete, systematisch aufgebaute und dokumentierte Kontrollen im Informatikbereich erhöhen die Zuverlässigkeit der Geschäftsabwicklung und helfen, die Funktionsfähigkeit, Sicherheit und Wirtschaftlichkeit der Informatik zu gewährleisten – dies gilt auch für kleinere und mittlere Unternehmen!

Artikel erschienen in Swiss IT Magazine 2012/12

Auf Risiken und Bedürfnisse ausgerichtete, systematisch aufgebaute und dokumentierte Kontrollen im Informatikbereich erhöhen die Zuverlässigkeit der Geschäftsabwicklung und helfen, die Funktionsfähigkeit, Sicherheit und Wirtschaftlichkeit der Informatik zu gewährleisten – dies gilt auch für kleinere und mittlere Unternehmen!

Artikel erschienen in Swiss IT Magazine 2012/12